Çoğu e-posta güvenlik filtresi, istenmeyen e-postaların gelen kutusuna sızmasını engellemede son derece yardımcı olur. Bununla birlikte, phishing engelleme konusunda çok daha az etkilidirler, ki bu daha karmaşık bir sorunu çözmek olarak bilinir. Mevcut phishing yöntemleri oldukça hilelidir, e-posta güvenlik filtrelerini atlayabilirler ve müşterilerinizi ve personelinizi hedef alırlar.

Özenle tasarlanmış bir phishing e-postası birçok durumda tanınmış bir şirketten gelen gerçek bir e-postaya neredeyse tamamen benzer görünür. Sıkça insanlar phishing bağlantılarına tıklar, bunları Microsoft ve PayPal gibi tanınmış devlerle ilişkilendirdiklerini düşünerek gerçek bir hesaba giriş yaptıklarını sanırlar. Bazı phishing saldırılarında kurbanlar kimlik bilgilerini istemeden çevrimiçi sahtekârlara aktarır. Daha sık olarak ise kurbanlar cihazlarına kötü amaçlı yazılım veya fidye yazılımı enjekte eden phishing bağlantısına veya ekine tıklarlar.

Aşağıda belirtilen phishing yöntemleri, çevrimiçi sahtekârların Office 365 güvenliğini atlamak için kullandığı son derece sofistike karartma yaklaşımlarıdır. Muhtemelen, müşteri tarafından tespit edilmesi son derece zor olan bu yöntemler, Exchange Online Koruması (EOP) ve güvenli e-posta ağ geçitlerini (SEG) herhangi bir ciddi komplikasyon olmadan atlayabilirler.

Gerçek bağlantıları uygulama

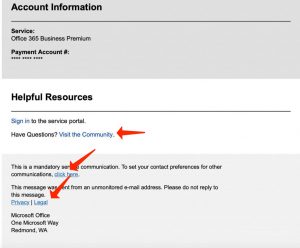

Çoğu e-posta filtresi düzenli olarak bilinen zararlı URL’leri analiz eder. Tanımlanmamak için, sahtekârlar phishing e-postalarına gerçek bağlantılar ekler. Birçok e-posta filtresi bir dizi iyi bağlantıyı tarar ve e-postanın güvenli olduğuna karar verir. HowToFix.Guide tarafından açıklanan en son Microsoft Office 365 phishing[efn_note]Microsoft 365’te Anti-phishing Koruması: https://learn.microsoft.com/tr-tr/microsoft-365/security/office-365-security/anti-phishing-protection-about?view=o365-worldwide[/efn_note] e-postalarında, sahtekâr iyi bir yanıtla e-posta adresi ve Microsoft’un topluluk, yasal ve gizlilik sayfalarına gerçek bağlantılar ekledi. Ayrıca, müşterilerin SharePoint ve OneDrive gibi programlar için iletişim tercihlerini güncelleyebilecekleri Microsoft’un iletişim tercihleri web sayfasına bir bağlantı eklediler.

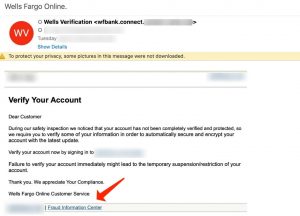

Vade Secure tarafından tanımlanan Wells Fargo phishing e-postasının aşağıda verilen durumunda, sahtekâr bankanın sahtekârlık veri merkezine bir bağlantı bile yapıştırdı.

Gerçek ve kötü amaçlı kodları karıştırma

Bilinen bir phishing e-postası veya kötü amaçlı yazılım enfeksiyonu, EOP tarafından tanımlanabilen bir imzaya sahiptir. İmzanın karartılması için gerçek ve kötü amaçlı kodları karıştırmak bir yöntemdir. Örneğin, sofistike Microsoft phishing web sayfaları, Office 365 oturum açma sayfası gibi gerçek Microsoft sayfalarından CSS ve JavaScript içerir. Diğer yöntemler rastgele karakterleri kodlamayı, görünmez metin sağlamayı, boşlukları yapıştırmayı ve HTML özniteliklerine rastgele parametreler belirtmeyi içerebilir. İyi ve kötü amaçlı kodları karıştırmanın amacı, her e-postanın filtre için benzersiz kabul edilmesini sağlamaktır.

Yönlendirmeleri ve bağlantı kısaltıcılarını uygulama

Phishing konusunda zaman oldukça önemlidir. Olumsuz bir şey olmadığını düşündürmek için sahtekârlar, phishing saldırısından sonra potansiyel kurbanları iyi bir web sayfasına yönlendirmeye eğilimlidirler. Örneğin, bir kurban tehlikeli bir web sayfasında Office 365 giriş bilgilerini sağladığında, Office 365.com veya başka bir Microsoft’a ait kaynağa yönlendirilirler.

Başka bir yönlendirme kötüye kullanımı örneği, “zaman bombalaması” adı verilen ve bir phishing web sayfasına bir URL yönlendirmesini ayrıntılı olarak açıklayan bir phishing yaklaşımıdır. Zaman bombalaması, e-posta filtresi tarafından tarandığında iyi bir Microsoft bağlantısı içeren bir e-postanın teslimat anında; phishing sitesine yönlendirme yalnızca e-posta kurbanın cihazına başarıyla ulaştıktan sonra oluşturulur.

Bir başka yöntem, iyi bilinen bir phishing bağlantısını karartmak amacıyla sahtekârların URL kısaltıcıların yardımına başvurmasıdır, örneğin TinyURL ve Bitly gibi. Bu ücretsiz araçlar uzun URL’leri kısa bağlantılara – başlangıçtaki URL ile hiçbir benzerliği olmayan takma adlara dönüştürürler. Bir imzayı inceleyen çoğu e-posta filtresi, kısaltılmış bir phishing URL’sini tanıyamaz.

Şirket logolarını karartma

Bilinen diğer phishing sayfalarının bileşenleri gibi, logoların da belirli HTML öznitelikleri olabilir, imza arayan bir e-posta filtresi tarafından tanımlanabilir. Algılanmayı önlemek için sahtekârlar şirket logolarını insan gözüne görünmez ancak filtreye özgü hale getirmek üzere değiştirirler. Örneğin, bir HTML parametresini, renk veya şekli tek bir karakterle değiştirerek imza, bilinen bir phishing sayfasına neredeyse tamamen benzer hale gelir, bu nedenle tamamen benzersizdir. Bu önemsiz değişiklik, kötü amaçlı veriyi inceleyen ancak bir resmin görüntüsünü bir insan gibi analiz etmeyen bir e-posta filtresini aldatmak için yeterlidir.

Filtreyi az içerik veya fazla gürültüyle aldatma

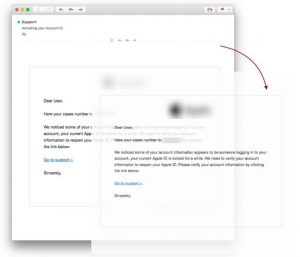

Bazı çevrimiçi dolandırıcılar, phishing e-postalarına çok az veya hiç içerik ekleyerek algılanmayı önler. Sıkça karşılaşılan bu tür saldırılardan biri, metin yerine bir görüntü uygulamasıdır, bununla birlikte bu genellikle müşteri tarafından anlaşılamaz. Bu, örneğin 2018’de ortaya çıkan geniş çaplı bir sextortion e-postalarında yaygın olarak kullanılan bir yaklaşımdır. İncelemek için içerik olmadığında, filtre e-postanın hiçbir risk temsil etmediğine inanabilir. Aşağıdaki örnekte gördüğünüz metin aslında bir görüntüdür.

Zıt yöntem ise bir e-postayı fazla içerik veya “gürültü” ile yüklemektir. Bu yaklaşım genellikle kodun rastgeleliği nedeniyle başarılı olur.

Müşterilerinizi nasıl savunabilirsiniz?

Phishing kampanyalarının giderek artan sofistike olması daha sofistike tepkiler gerektirir. Yaygın e-posta filtreleri artık yeterli değildir. Office 365 kullanan müşterilerin ek EOP güvenliği[efn_note]EOP’ta Anti-phishing Koruması: https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop[/efn_note] eklemeleri gerekmektedir.

User Review

( vote)

![]() İngilizce

İngilizce ![]() Almanca

Almanca ![]() Japonca

Japonca ![]() İspanyolca

İspanyolca ![]() Portekizce, Brezilya

Portekizce, Brezilya ![]() Fransızca

Fransızca ![]() Klasik Çince

Klasik Çince ![]() Kore dili

Kore dili ![]() Endonezya dili

Endonezya dili ![]() Hintçe

Hintçe ![]() İtalyanca

İtalyanca