Günümüzde ağ tabanlı virüsler bir ekip gibi hareket ediyor – truva atı virüsü, fidye yazılımı ve Mimikatz. Fidye yazılımı bir para kazandırıcı olarak hareket eder ve böyle bir rolün nedeni kolayca anlaşılabilir. Şirketinizdeki bilgisayarlardaki tüm veriler, raporlar, faturalar, yol güzergahları ve birçok önemli belge şifrelenmiş olduğunda iş yapmak imkansız hale gelir. Ancak ağı aynı anda tüm bilgisayarlara enfekte etmek zordu çünkü çoğu parola kullanıyordu. Bu tür bir engeli kaldırmak için, fidye yazılımı geliştiricileri parolaları toplamak için hack araçları kullanmaya karar verdiler. Mimikatz, kötü amaçlı yazılım oluşturucularının güvenlik kalkanını ortadan kaldırmak için kullandığı en popüler hack araçlarından biridir. Bu makalede, Windows zafiyetlerinin açıklamasını ve Mimikatz’ın truva atı virüsleri ve fidye yazılımı ile birlikte nasıl kullanıldığını göreceksiniz.

Windows parola yönetim sistemi hakkında

Windows’un parolayı düz metin şeklinde (yani herhangi bir şifreleme olmadan) saklamadığı yönünde bir görüş duyabilirsiniz. Bu tür bir yanılgı, sistem yöneticileri ve deneyimli Windows kullanıcıları arasında yaygın olarak yayılmıştır. Bir yandan haklılar – muhtemelen hiçbir günlükte, hiçbir dosyada “ham” parolayı asla göremezsiniz. Ancak Windows 10’da kullanılan HTTP Digest Authentication sistemi, yalnızca orijinal HTTP Digest Authentication gibi parolanın karma değil, aynı zamanda tam parolayı da gerektirir.

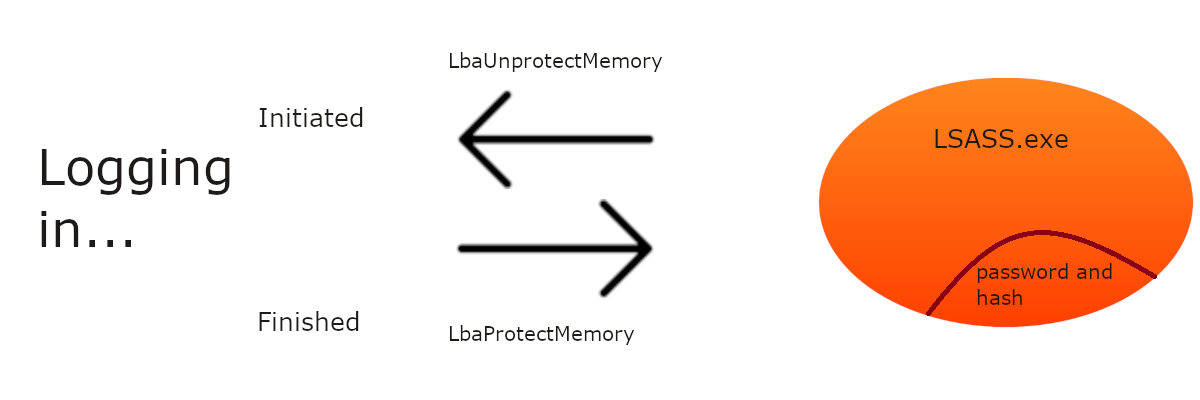

Parola ve parolanın karması, sistemle birlikte başlatılan ve temel sistem işlevlerinin yürütülmesinden sorumlu düşük seviyeli işlemlere ait olan LSASS.exe işleminin belleğinde şifrelenir. Windows hesabınıza kimlik doğrulama yaparken, LSASS.exe belleğinden karmalar ve parola çıkarılır, ardından çözülerek girdiğiniz parola ile karşılaştırılır. Hem karma hem de parola eşleştiğinde, sisteme giriş yapmanıza izin verilir. Kimlik doğrulama işlemi tamamlandığında, söz konusu kimlik bilgileri tekrar şifrelenir ve LSASS işleminin belleğinde ihtiyaç duyulana kadar saklanır.

Sorun nedir?

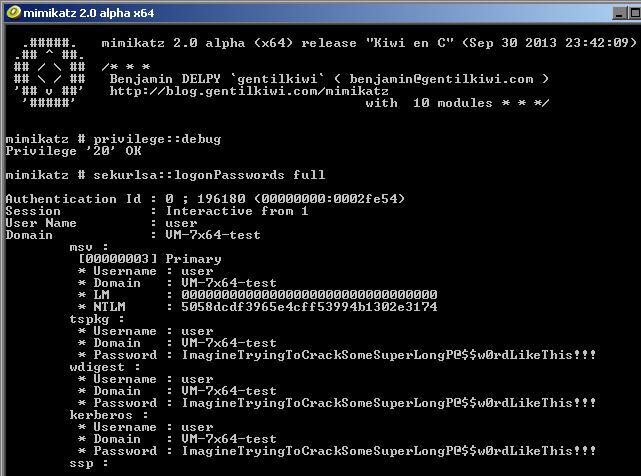

Çıkarma ve şifre çözme işlemleri, kimlik doğrulama işleminden sonra şifreleme ile aynı şekilde Win32 işlevleri olan LsaUnprotectMemory ve LsaProtectMemory[efn_note]LSASS.exe işlemi işlevlerinin teknik detayları[/efn_note] tarafından gerçekleştirilir. Bu işlevler, diğer işlevlerle aynı şekilde işletim sisteminde kullanıldığından, diğer programlar tarafından, örneğin, hack araçları tarafından da kullanılabilir. Mimikatz’ın kullandığı belirli algoritmayı kullanarak, bu araçlar LsaUnprotectMemory işlemini çağırarak, konsolda “ham” parolayı ve onun karma değerini elde edebilirler.

Windows kimlik doğrulama şeması

Bu tür araçların kullanımındaki sorun, CPU ve işletim sistemi etkileşimi mekanizmalarının içinde gizlidir. Windows önyükleme kaydı başlatıldıktan sonra, işlemciniz “halkalar” olarak adlandırılan sanal bellek seviyeleri oluşturur ve bunlar birbirinden izole edilir. İşlemci üzerindeki talimat seti Ring 0’da, anakartla ilgili cihaz sürücüleri Ring 1’de, işletim sistemi temel işlemleri ve çevre birimi cihaz sürücüleri ise Ring 2’de bulunur. Tüm işletim sistemi (kullanıcı tarafından etkileşimde bulunulan kısmı) Ring 3’te yer alır. [efn_note]Bellek izolasyonu hakkında daha fazla bilgi için Wikipedia[/efn_note]. Ayrı halkalarda çalışan programlar birbirleriyle etkileşime geçemez. Bu nedenle, hack araçları başarılı bir şekilde çalışmak için basit programlardan daha büyük olmalıdır. Onlar, çevre birimi cihaz sürücüleri ve sistem işlemleri ile aynı halkada başlatılmalıdır. Mimikatz bu kriterlere uyacak şekilde tasarlanmıştır.

Eğer virüs sistem içinde bu kadar derinlemesine yerleştirilmişse, bütün bilgisayarı ele geçirebilir. Neyse ki, Mimikatz sistemden parolaları ele geçirmek için oluşturulmuş olup, Windows’unuzu çökertemez. Ancak, trojan virüsünü geliştiren ve dağıtan siber suçlular, parolaları ele geçirmek için Mimikatz’ı kullanmaya karar verdiler diyelim. Peki, bu kişilerin başka bir düşük seviyeli araç kullanarak sisteminizin işlevselliğini bozması için bir sorun oluşturmaz mı?

Mimikatz ve fidye yazılımı ortak eylemi hakkında

Kurumsal ağa bulaşmak kolay değildir. Bunun için, daha sonra fidye yazılımı enjekte edecek olan ilk virüs (genellikle bir truva atı) bu ağdaki tüm bilgisayarlara erişim sahibi olmalıdır. Ve Mimikatz, kötü amaçlı yazılım dağıtıcılarına bu erişimi sağlamak için kullanılır.

Ağdaki tüm bilgisayarlarda başarılı bir şekilde kırılma yapmak için, Mimikatz’ın yönetici kullanıcı hesabına enjekte edilmesi gerekir. Bu, sistem yöneticisinin bilgisayarı olabilir, aynı zamanda sekreterin veya çalışanlardan birinin bilgisayarı olabilir – herhangi biri olabilir. Ana kriter bir yönetici kullanıcı hesabına sahip olmaktır. Böyle bir hesapla, Mimikatz, saldırıya uğrayan ağa bağlı tüm bilgisayarların parolalarını kırabilir. Parolalar çözüldükten sonra, daha önce hack aracını enjekte eden truva atı, bu ağdaki tüm bilgisayarlara fidye yazılımını enjekte eder ve ardından, birlikte enjekte edilen araçla birlikte şifreleme işlemini başlatır.

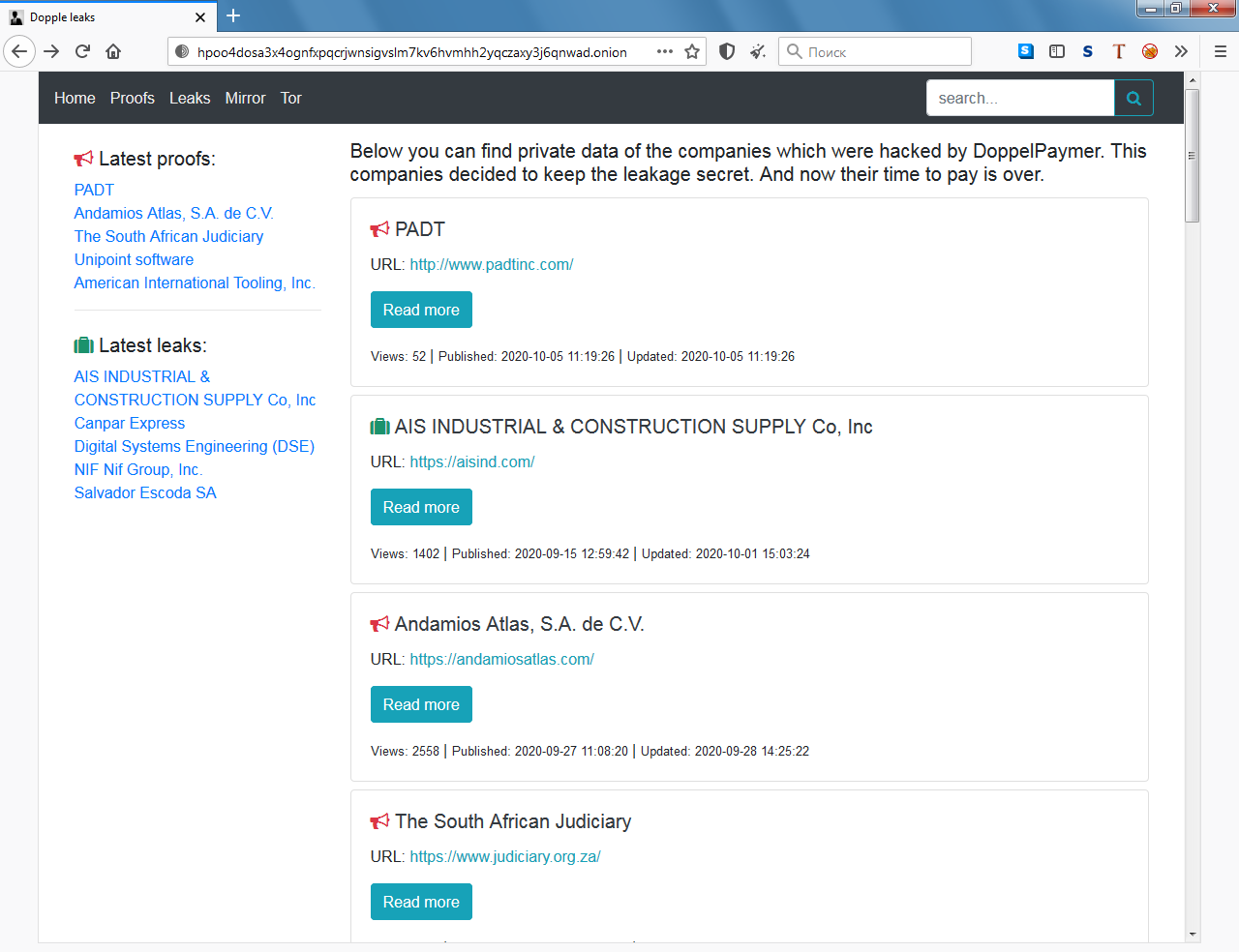

Tüm modern küresel saldırılar böyle yapıldı. WannaCry’nin dünya çapındaki saldırısı ve türevleri, Mimikatz ve sözü edilen fidye yazılımının birlikte hareketi nedeniyle gerçekleştirilmişti. Bu saldırılar, büyük organizasyonların ağ güvenliğinde gerekli tüm düzeltmeleri yapacak kadar kitleseldi. Ancak günümüzde, 2020’de, Amerikan hastaneleri de fidye yazılımı saldırılarından muzdarip olup aynı şekilde gerçekleştiriliyor. Kurumsal genişlikteki saldırıların en büyük payı, DOPPELPAYMER fidye yazılımından sonra gelir ve bu fidye yazılımı, tüm ağı enfekte etmek ve şirketin büyüklüğüne bağlı olarak büyük bir fidye talep etmek için Mimikatz ve truva virüsü ile işbirliği yapar. Dosya şifreleme dışında, DOPPLEPAYMER’ın geliştiricileri saldırdıkları şirketin verilerini de çalmaktadır.

Çalınan kimlik bilgilerini ve verileri yayınlamak için DOPPELPAYMER geliştiricileri tarafından barındırılan web sitesi

Ağınızda fidye yazılımı saldırısı nasıl önlenir?

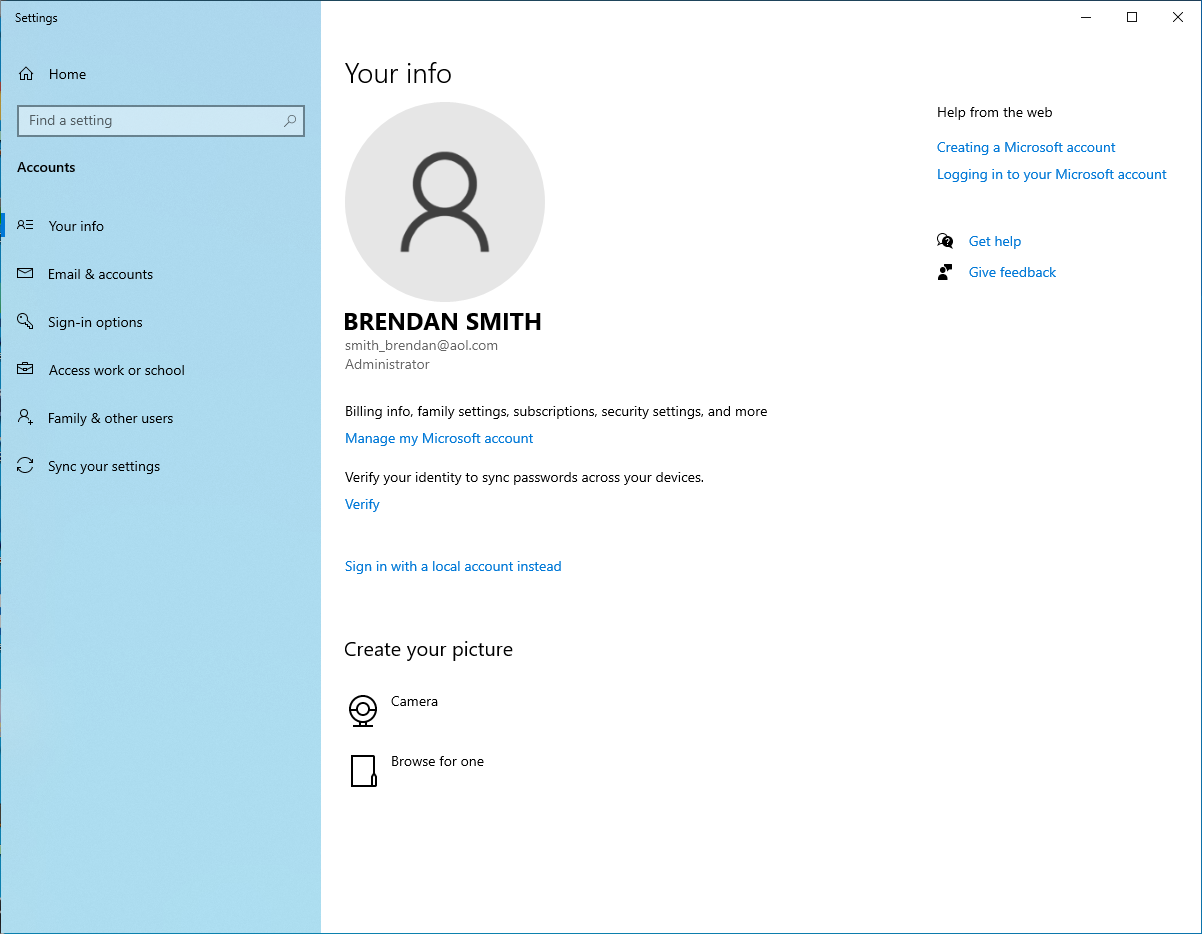

Çoğu “kirli iş”, Mimikatz tarafından gerçekleştirilir. Bu nedenle, başarılı bir fidye yazılımı saldırısının şansını azaltmak için, Mimikatz’ın başarılı faaliyetini engellemek gereklidir. Parola kırma işlemini önlemenin tek yolu, bu anlatılan LSASS.exe işleminin belleğinden kaldırmaktır. Microsoft, bu durum için mükemmel bir çözüm sunuyor – sistemde Microsoft hesabı kullanarak kimlik doğrulama yöntemi.

Microsoft hesabı ile oturum açmak, LSASS belleğinde parolanın saklanmasını devre dışı bırakır – parola Microsoft sunucusunda tutulacaktır. Karma hala mevcut olacaktır, ancak sadece bir karmaya sahip olmak “ham” parolayı elde etmeyi zorlaştırır. Bu nedenle, zaman harcamayan ve sorun yaratmayan bir kolay adım kullanarak, en azından sisteminizi böyle bir fidye yazılımının yardımcısından koruyabilirsiniz.

Zaten belirtildiği gibi, tüm fidye yazılımı saldırıları truva atları tarafından provoke edilir. Truva enjeksiyonu, web sitemizde çok sayıda makalede açıklandığı gibi önlenir:

- Şüpheli bağlantılara tıklamayın gelen e-postalarda. Bu, truva atları, reklam yazılımları veya kimlik avı sitelerinin indirilmesine yol açabilir ve Facebook/Twitter/LinkedIn hesaplarınızın kimlik bilgilerinin çalınmasına neden olabilir.

- Şüpheli e-postalardaki ekleri açmayın, özellikle şüpheli e-posta adreslerinden gönderilenleri. Hatta bir kargo şirketinden gelen bir mesaj gibi görünse bile, bekleyen teslimatlarınız olup olmadığını hatırlamak için beş dakikanızı ayırmak daha iyidir. En iyi senaryo, gerçek e-postaları kargo şirketinin web sitesinde kontrol etmek ve e-postada bulduklarınızı karşılaştırmaktır.

- Çatlak yazılımlardan kaçının veya bir şeyi kırmak için kullanılan araçlardan. Yazılımı çatlayan kullanıcılar, para kazanmak için truva atı virüsü ekleyebilirler, aynı şekilde kırma araçlarını geliştirenler gibi.

Bu basit kurallar çoğu fidye yazılımı saldırısından kaçınmanıza yardımcı olacaktır.

User Review

( votes)

![]() İngilizce

İngilizce ![]() Almanca

Almanca ![]() Japonca

Japonca ![]() İspanyolca

İspanyolca ![]() Portekizce, Brezilya

Portekizce, Brezilya ![]() Fransızca

Fransızca ![]() Klasik Çince

Klasik Çince ![]() Kore dili

Kore dili ![]() Endonezya dili

Endonezya dili ![]() Hintçe

Hintçe ![]() İtalyanca

İtalyanca