Verileri korumak ve her yerden erişim sağlamak, korunmanızı ve üretkenliğinizi korumak için özünde Sıfır Güven ilkeleriyle oluşturulmuştur.

Giriş

Dijital dönüşümün hızlanması ve hem uzak hem de hibrit iş yerlerinin genişlemesi, kuruluşlara, topluluklara ve bireylere yeni fırsatlar getiriyor. Çalışma tarzlarımız değişti. Ve şimdi çalışanlar, iş nerede olursa olsun işbirliği yapmak ve üretkenliği sürdürmek için basit, sezgisel kullanıcı deneyimlerine her zamankinden daha fazla ihtiyaç duyuyor. Ancak erişimin ve herhangi bir yerde çalışma yeteneğinin genişlemesi, yeni tehditler ve riskler de getirdi. Microsoft tarafından görevlendirilen Güvenlik Sinyalleri raporundan alınan yeni verilere göre, başkan yardımcısı düzeyindeki ve üzerindeki güvenlik karar vericilerinin %75’i, hibrit çalışmaya geçişin kuruluşlarını güvenlik tehditlerine karşı daha savunmasız bıraktığını düşünüyor.

Microsoft’ta, daha fazlasını elde etmek için gezegendeki her kişiyi ve her kuruluşu güçlendirmek için çok çalışıyoruz. Müşterilerin güvende olmasına ve güvende kalmasına yardımcı olmaya kararlıyız. Güvenliğe her yıl 1 milyar ABD doları yatırım yapıldı, 3.500’den fazla özel güvenlik uzmanı ve dünya çapında kullanılan yaklaşık 1,3 milyar Windows 10 cihazı ile müşterilerimizin karşı karşıya olduğu tehditler hakkında derinlemesine bilgi sahibiyiz.

Müşterilerimizin, her yerde uçtan uca koruma sağlayan modern güvenlik çözümlerine ihtiyacı var. Windows 11, yeni hibrit çalışma dönemi için Sıfır Güven ilkelerine sahip bir yapıdır. Sıfır Güven, güvenlik ve bütünlük kanıtlanana kadar hiçbir kullanıcı veya cihazın hiçbir yerde erişemeyeceği öncülüne dayanan bir güvenlik modelidir. Windows 11, çipten buluta gelişmiş koruma için hem donanımda hem de yazılımda yerleşik olarak bulunan yeni gereksinimlerle güvenlik temellerini yükseltiyor. Windows 11 ile müşterilerimiz, güvenlikten ödün vermeden hibrit üretkenliği ve yeni deneyimleri etkinleştirebilir.

Güvenlik konusunda karar vericilerin yaklaşık %80’i, yazılımın tek başına ortaya çıkan tehditlere karşı yeterli koruma sağlamadığını söylüyor.[efn_note]Microsoft Security Signals, Eylül 2021.[/efn_note]

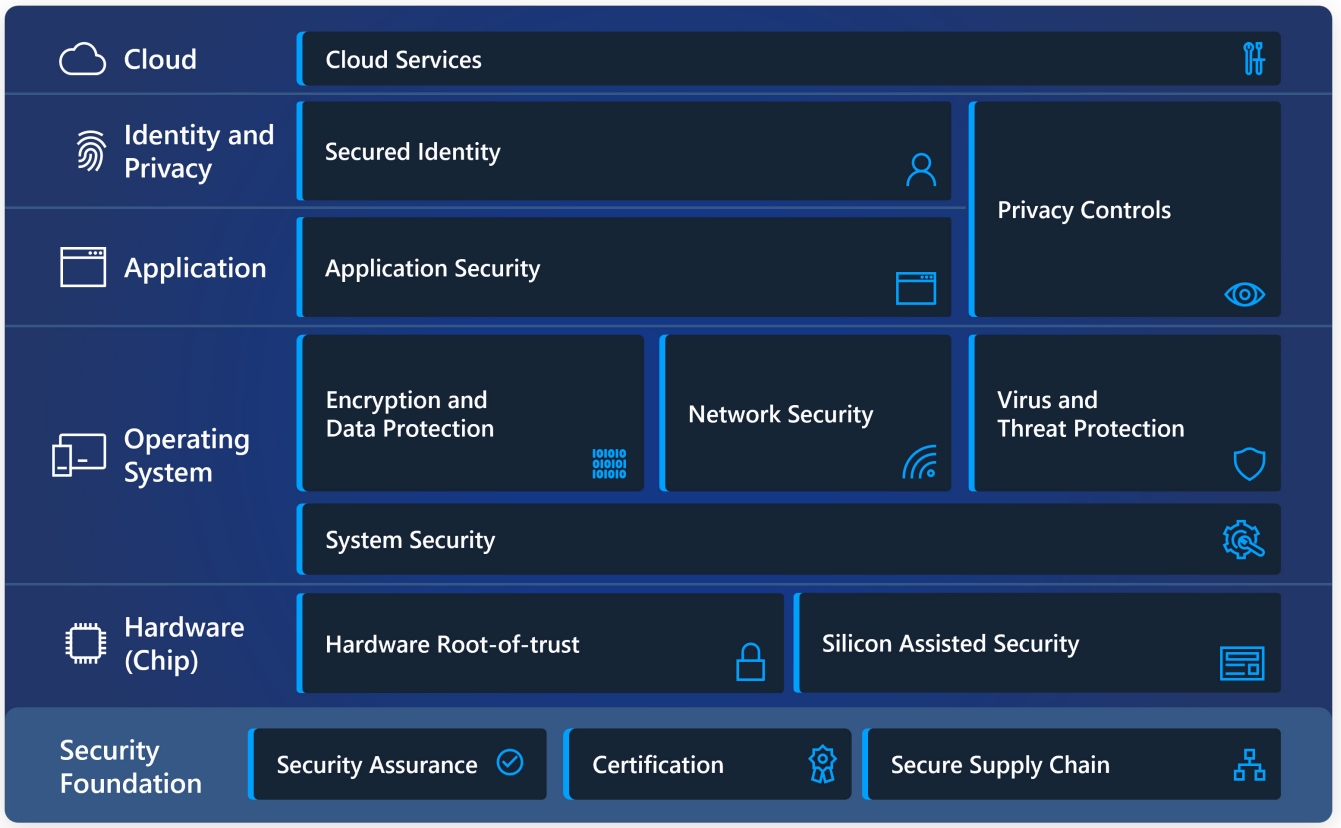

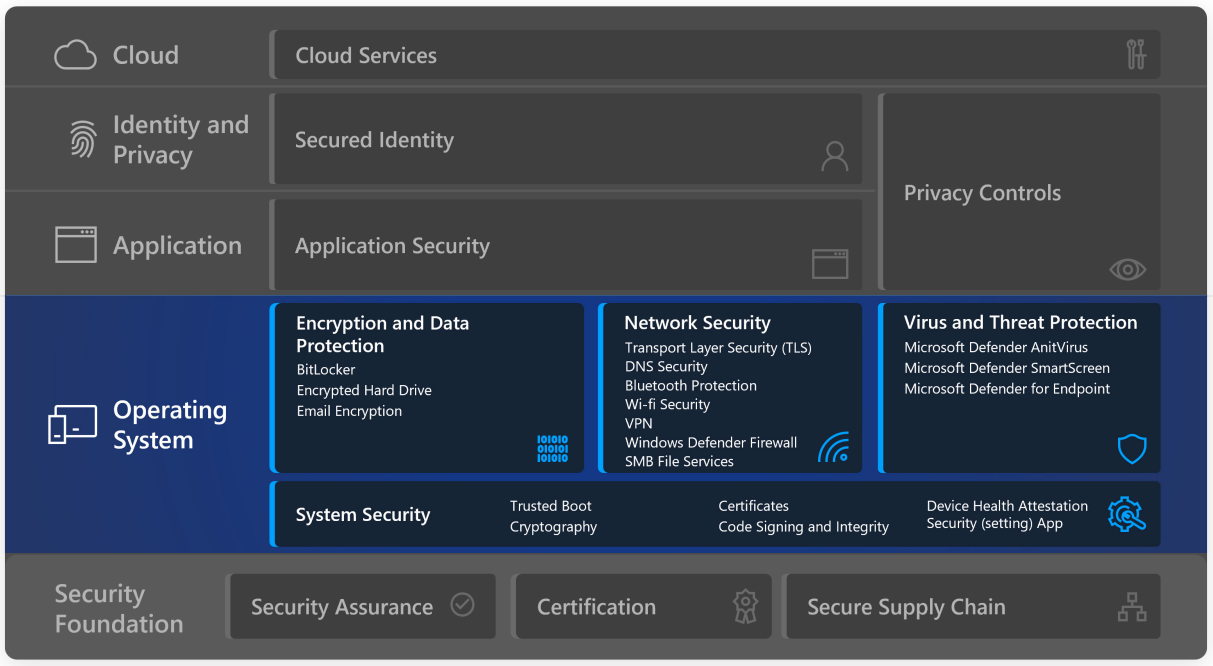

Windows 11’de donanım ve yazılım, CPU’dan buluta kadar koruma sağlamak için birlikte çalışır. Bu basit şemadaki koruma katmanlarına bakın ve aşağıdaki güvenlik önceliklerimiz hakkında kısa bir genel bakış elde edin.

Windows 11, Sıfır Güven korumasını nasıl sağlar?

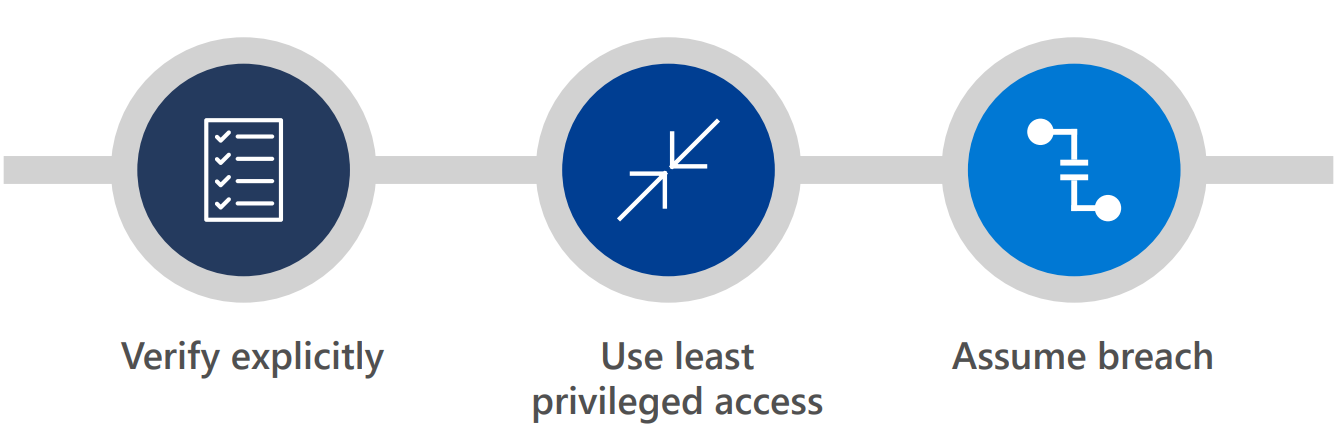

Sıfır Güven ilkeleri üç yönlüdür. İlk önce, açıkça doğrulayın. Bu, kullanıcı kimliği, konum, cihaz sağlığı, hizmet veya iş yükü, veri sınıflandırması ve anormallikler dahil olmak üzere mevcut tüm veri noktalarına dayalı olarak her zaman kimlik doğrulama ve yetkilendirme anlamına gelir. İkincisi, kullanıcı erişimini tam zamanında ve yeterli erişimle sınırlayan en az ayrıcalıklı erişimi kullanır, risk tabanlı uyarlanabilir politikalar ve hem verileri hem de üretkenliği korumaya yardımcı olmak için veri koruması. Ve son olarak, ihlali varsayalım. İhlalin, patlama yarıçapını ve segment erişimini en aza indirecek şekilde çalıştığını varsayın. Uçtan uca şifrelemeyi doğrulayın ve tehdit algılama ve savunmayı iyileştirmek için görünürlük elde etmek için analitiği kullanın.

Windows 11 için, Sıfır Güven doğrulama ilkesi, hem cihazlar hem de kullanıcılar tarafından sunulan riskler için açıkça geçerlidir. Windows 11, yongadan buluta güvenlik sağlayarak BT yöneticilerine bir aygıtın gereksinimleri karşılayıp karşılamadığını ve güvenilir olup olmadığını belirlemek için doğrulama ve ölçümler sağlar. Ve Windows 11, Microsoft Intune ve Azure Active Directory ile kutudan çıktığı gibi çalışır, bu nedenle erişim kararları ve zorlama sorunsuzdur. Ayrıca BT Yöneticileri, erişim, gizlilik, uyumluluk ve daha fazlası için belirli kullanıcı ve ilke gereksinimlerini karşılamak için Windows 11’i kolayca özelleştirebilir.

Bireysel kullanıcılar, donanım tabanlı güvenlik ve parolasız koruma için yeni standartlar dahil olmak üzere güçlü güvenlik önlemlerinden de yararlanır. Artık tüm kullanıcılar, Microsoft Authenticator uygulamasıyla güvenli kimlik kanıtı sağlayarak, yüz veya parmak iziyle oturum açarak,[efn_note]Biyometrik sensörlerle uyumlu donanım gerektirir[/efn_note] bir güvenlik anahtarı veya bir doğrulama kodu sağlayarak potansiyel olarak riskli parolaları değiştirebilir. bir telefona veya e-postaya gönderilir.

Windows 11 güvenlik önceliklerine genel bakış

Güvenlik, varsayılan olarak

Ankete katılan güvenlik karar vericilerinin yaklaşık %90’ı, eski donanımların kuruluşları saldırılara daha açık hale getirdiğini ve daha modern donanımların gelecekteki tehditlere karşı korunmaya yardımcı olacağını söylüyor. Windows 10’un yeniliklerini temel alarak, gelişen tehdit ortamını karşılamak ve daha fazla hibrit çalışma ve öğrenimi mümkün kılmak için ek donanım güvenliği yetenekleri sağlamak için üretici ve silikon ortaklarımızla birlikte çalıştık. Windows 11 ile birlikte gelen yeni donanım güvenlik gereksinimleri seti, daha güçlü ve saldırılara karşı daha dayanıklı bir temel oluşturmak üzere tasarlanmıştır.

Gelişmiş donanım ve işletim sistemi güvenliği

Çipte başlayan donanım tabanlı izolasyon güvenliği ile Windows 11, hassas verileri işletim sisteminden ayrılmış ek güvenlik bariyerlerinin arkasında depolar. Sonuç olarak, şifreleme anahtarları ve kullanıcı kimlik bilgileri dahil olmak üzere bilgiler, yetkisiz erişime ve kurcalamaya karşı korunur. Windows 11’de donanım ve yazılım, sanallaştırma tabanlı güvenlik (VBS) ve yerleşik Güvenli Önyükleme ile işletim sistemini korumak için birlikte çalışır ve yeni CPU’larda varsayılan olarak etkinleştirilir. Kötü oyuncular içeri girse bile, uzağa gidemezler. VBS, işletim sisteminden güvenli bir bellek bölgesi oluşturmak ve yalıtmak için donanım sanallaştırma özelliklerini kullanır. Bu

yalıtılmış ortam, işletim sistemindeki güvenlik açıklarına karşı korumayı büyük ölçüde artırarak ve kötü niyetli açıkların kullanılmasını önleyerek birden çok güvenlik çözümünü barındırır. Bulut hizmetleriyle birlikte cihaz sağlığı onayı ile birlikte Windows 11, sıfır güvene hazırdır.

Güçlü uygulama güvenliği ve gizlilik kontrolleri

Kişisel ve iş bilgilerinin korunmasına ve gizli kalmasına yardımcı olmak için Windows 11, kritik verileri ve kod bütünlüğünü korumak için birden çok uygulama güvenliği katmanına sahiptir. Uygulama izolasyonu ve kontrolleri, kod bütünlüğü, gizlilik kontrolleri ve en az ayrıcalık ilkeleri, geliştiricilerin sıfırdan güvenlik ve gizlilik oluşturmasını sağlar. Bu entegre güvenlik, ihlallere ve kötü amaçlı yazılımlara karşı koruma sağlar, verilerin gizli kalmasına yardımcı olur ve BT yöneticilerine ihtiyaç duydukları kontrolleri sağlar.

Windows 11’de, Microsoft Defender Uygulama Koruması [efn_note]Windows 10 Pro ve üzeri, Microsoft Edge için Application Guard korumasını destekler. Office için Microsoft Defender Application Guard, Windows 10 Enterprise gerektirir ve Microsoft 365 E5 veya Microsoft 365 E5 Security[/efn_note], Hyper-V sanallaştırma teknolojisi, güvenilmeyen web sitelerini ve Microsoft Office dosyalarını ana bilgisayar işletim sisteminden ve kurumsal veriden ayrı ve bunlara erişemeyen kapsayıcılarda yalıtır. Gizliliği korumak için Windows 11 ayrıca, hangi uygulamaların ve özelliklerin cihaz konumu gibi verileri toplayıp kullanabileceği veya kamera ve mikrofon gibi kaynaklara erişebileceği konusunda daha fazla denetim sağlar.

Güvenli kimlikler

Şifreler, siber suçlular için kullanımı zor ve birincil hedeflerdir ve yıllardır dijital güvenliğin önemli bir parçası olmuştur. Bu, Windows 11’de bulunan parolasız koruma ile değişir. Güvenli bir yetkilendirme işleminden sonra, kimlik bilgileri donanım ve yazılım güvenliği katmanlarının arkasında korunur ve kullanıcılara uygulamalarına ve bulut hizmetlerine güvenli, parolasız erişim sağlar.

Bireysel kullanıcılar Microsoft hesaplarından parolayı kaldırabilir ve Microsoft Authenticator uygulamasını kullanabilir,[efn_note]Android veya iOS için ücretsiz Microsoft Authenticator uygulamasını edinin https://www.microsoft.com/en-us/security/mobile-authenticator-app[/efn_note] Windows Hello,[efn_note]Windows Hello, yüz tanıma dahil çok faktörlü kimlik doğrulamayı destekler, parmak izi ve PIN. Parmak izi okuyucu, ışıklı BT sensörü veya diğer biyometrik sensörler ve yetenekli cihazlar gibi özel donanımlar gerektirir.[/efn_note] bir FIDO2 güvenlik anahtarı, akıllı kart veya telefonlarına veya e-postalarına gönderilen bir doğrulama kodu gerektirir. BT yöneticileri ve tüketiciler, Fast Identity Online (FIDO) standartlarıyla uyumlu Windows Hello gibi teknolojilerden yararlanarak Windows 11 cihazlarını kullanıma hazır parolasız olarak ayarlayabilir. Windows 11, VBS ve Microsoft Credential Guard ile birleştirilmiş TPM 2.0 dahil olmak üzere çip düzeyinde donanım güvenliğiyle kimlik bilgilerini korur.

Bulut hizmetlerine bağlanma

Windows 11 güvenliği sıfır güveni buluta kadar genişleterek cihazlarınızı, verilerinizi, uygulamalarınızı ve kimliklerinizi her yerden korumak için birlikte çalışan politikalar, denetimler, prosedürler ve teknolojiler sağlar. Microsoft, ağınıza bağlanan herhangi bir Windows cihazının güvenilir olduğunu kanıtlamak için araçlara ek olarak kimlik, depolama ve erişim yönetimi için kapsamlı bulut hizmetleri sunar. Ayrıca, bulut üzerinden uygulamalara ve verilere erişimi denetlemek için Azure Active Directory ile çalışan Microsoft Intune gibi modern bir cihaz yönetimi (MDM) hizmetiyle uyumluluk ve koşullu erişimi zorunlu kılabilirsiniz.[efn_note]Abonelik ayrı satılır.[/efn_note]

Donanım Güvenliği

Modern tehditler, kullanıcıları, verileri ve cihazları korumak için donanım güvenliği ve yazılım güvenliği teknikleri arasında güçlü bir uyum ile modern güvenlik gerektirir. İşletim sistemi tek başına siber suçluların bir bilgisayarı tehlikeye atmak için kullandığı çok çeşitli araçlardan ve tekniklerden koruyamaz. İçeri girdikten sonra, önemli verileri veya kimlik bilgilerini çalmaktan, tespit edilmesi ve kaldırılması zor hale gelen düşük seviyeli cihaz donanım yazılımına kötü amaçlı yazılım yerleştirmeye kadar çok sayıda hain faaliyette bulunurken izinsiz giriş yapanların tespit edilmesi zor olabilir. Bu yeni tehditler, hassas iş bilgilerini depolayan donanım yongaları ve işlemciler de dahil olmak üzere, özüne kadar güvenli bilgi işlem donanımı gerektirir. Donanımda güvenlik yetenekleri oluşturarak, daha önce yalnızca yazılımda var olan tüm güvenlik açıkları sınıflarını kaldırabiliriz. Bu aynı zamanda yazılımda aynı güvenlik kapasitesinin uygulanmasına kıyasla genellikle önemli performans kazanımları sağlar ve böylece sistem performansında ölçülebilir bir darbe almadan sistemin genel güvenliğini artırır.

Windows 11 ile Microsoft, Windows’un şimdiye kadarki en güvenli sürümünü tasarlamak için donanım güvenlik çubuğunu yükseltti. DoD, NSA ve İngiltere’nin NCSC’si ve kendi Microsoft Güvenlik ekibimiz dahil olmak üzere dünyanın dört bir yanındaki önde gelen uzmanlardan gelen tehdit istihbaratına ve girdilerine dayalı olarak donanım gereksinimlerini ve varsayılan güvenlik özelliklerini dikkatle seçtik. Çipten buluta koruma sağlayan sıkı entegrasyon oluşturmak için yazılım, bellenim ve donanım genelinde gelişmiş güvenlik özelliklerini entegre etmek için çip ve cihaz üretim ortaklarımızla birlikte çalıştık.

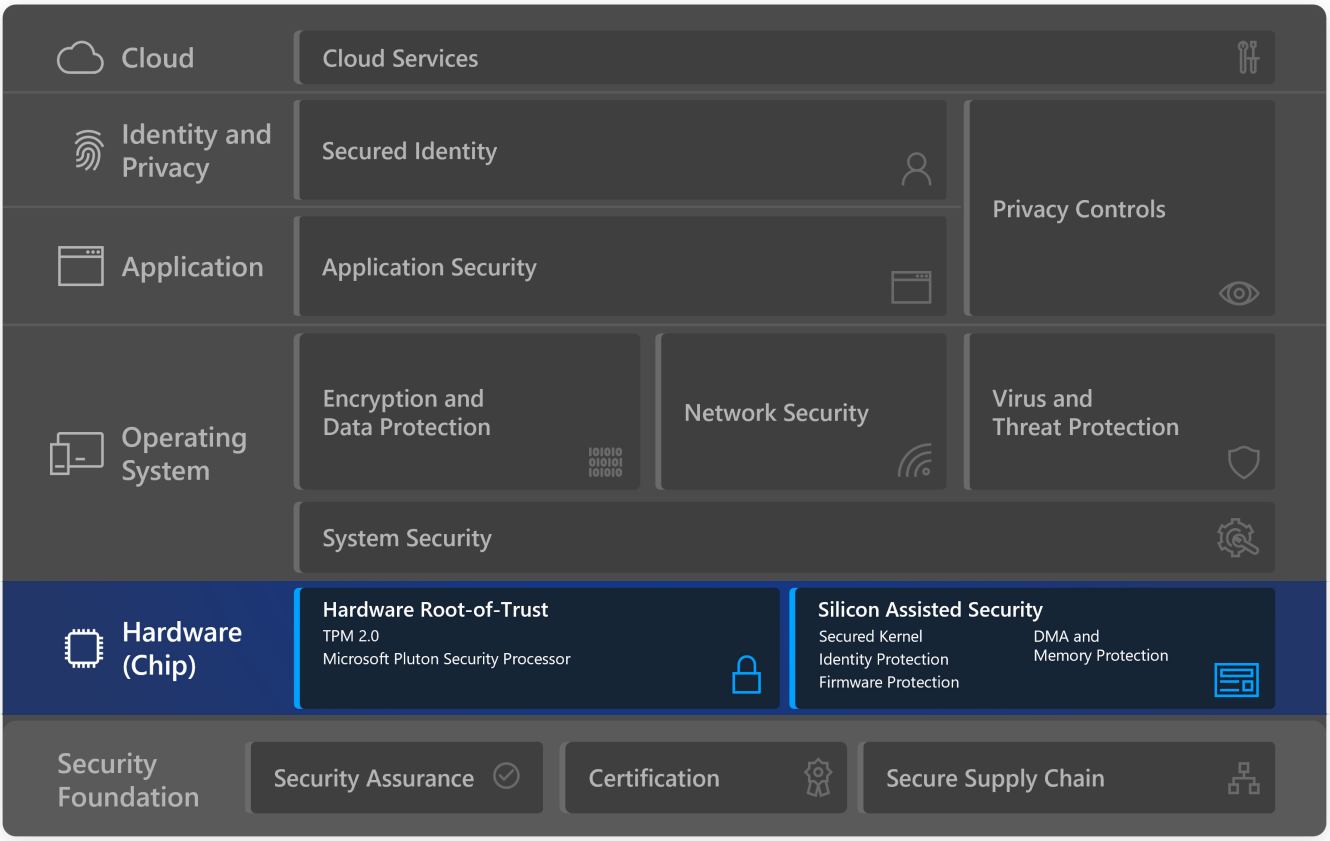

Donanım güven kökü ve silikon destekli güvenliğin güçlü bir birleşimi olmasına rağmen, Windows 11 yerleşik donanım korumasını kullanıma hazır sunar.

Donanım güven kökü

Bir donanım güven kökü, donanım açıldığında, bellenimi yüklediğinde ve ardından işletim sistemini başlattığında sistemin bütünlüğünün korunmasına ve sürdürülmesine yardımcı olur. Donanım güven kökü, sistem için iki önemli güvenlik hedefini karşılar. Kötü amaçlı yazılımın önyükleme koduna bulaşmaması ve varlığını gizlememesi için sistemi önyükleyen üretici yazılımı ve işletim sistemi kodunu güvenli bir şekilde ölçer. Donanım güven kökü ayrıca, işletim sisteminden ve kriptografik anahtarları, verileri ve kodu depolamak için uygulamalardan izole edilmiş oldukça güvenli bir alan sağlar. Bu koruma, Windows kimlik doğrulama yığını, tek oturum açma belirteçleri, Windows Hello biyometrik yığını ve BitLocker birim şifreleme anahtarları gibi kritik kaynakları korur.

Güvenilir Platform Modülü (TPM)

Bir TPM, donanım tabanlı güvenlikle ilgili işlevler sağlamak ve istenmeyen kurcalamayı önlemeye yardımcı olmak için tasarlanmıştır. TPM’ler sistem donanımı, platform sahipleri ve kullanıcılar için güvenlik ve gizlilik avantajları sağlar. Windows Hello, BitLocker, Windows Defender System Guard ve diğer birçok Windows özelliği, anahtar oluşturma, güvenli depolama, şifreleme, önyükleme bütünlüğü ölçümleri, doğrulama ve çok sayıda başka yetenek için TPM’ye güvenir. Bu yetenekler, müşterilerin kimliklerinin ve verilerinin korunmasını güçlendirmelerine yardımcı olur.

TPM spesifikasyonunun 2.0 sürümü, daha güçlü kripto algoritmalarına olanak sağlayan kriptografik algoritma esnekliği ve müşterilerin tercih edilen alternatif algoritmaları kullanma yeteneği gibi önemli geliştirmeler içerir. Windows 10’dan başlayarak, Microsoft’un donanım sertifikası, tüm yeni Windows PC’lerde yerleşik ve varsayılan olarak etkinleştirilmiş TPM 2.0’ı içermesini gerektiriyordu. Windows 11 ile hem yeni hem de yükseltilmiş cihazlarda TPM 2.0 olmalıdır. Bu gereksinim, tüm Windows 11 aygıtlarında güvenlik duruşunu güçlendirir ve bu aygıtların bir donanım güven köküne bağlı olan gelecekteki güvenlik özelliklerinden yararlanabilmesini sağlamaya yardımcı olur.

Windows 11 TPM spesifikasyonları ve PC’nizde TPM 2.0’ı etkinleştirme.

Pluton güvenlik işlemcisi

Microsoft Pluton güvenlik işlemcisi, çipte güvenlik sağlar. Pluton, gelişen tehdit ortamını ele almak için modern bilgisayarların ihtiyaç duyduğu sağlamlığı ve esnekliği sağlamayı amaçlayan, silikon ortaklarımızla ortaklaşa Microsoft tarafından tasarlanan bir donanım güven köküdür. Pluton tasarımı, donanım güven kökünü doğrudan CPU ile aynı silikon alt tabakaya yerleştirir. Bu önemli tasarım ilkesi, güven kökü ana kartta CPU’dan ayrı başka bir ayrı çipte bulunduğunda yaygın bir zayıflığı ortadan kaldırır. Zayıflık, güven kökü yongasının kendisi çok güvenli olsa da, ayrık güven kökü ile CPU arasındaki iletişim yolunda fiziksel saldırılar tarafından istismar edilebilecek zayıf bir bağlantı olmasıdır.

Pluton, müşterilerin BitLocker, Windows Hello ve Windows Defender System Guard dahil olmak üzere TPM’lere dayanan Windows özelliklerindeki gelişmiş güvenlikten anında yararlanmalarını sağlayan TPM 2.0 endüstri standardını destekler. Pluton, TPM 2.0 olmanın yanı sıra, TPM 2.0 spesifikasyonu ile mümkün olanın ötesinde diğer güvenlik işlevlerini de destekler ve bu genişletilebilirlik, Windows Update aracılığıyla zaman içinde ek Pluton bellenimi ve işletim sistemi özelliklerinin sunulmasına olanak tanır.

Diğer TPM’lerde olduğu gibi, kimlik bilgileri, şifreleme anahtarları ve diğer hassas bilgiler, bir saldırgan kötü amaçlı yazılım yüklemiş veya PC’nin tüm fiziksel mülkiyetine sahip olsa bile Pluton’dan çıkarılamaz. Şifreleme anahtarları gibi hassas verilerin sistemin geri kalanından izole edilmiş olan Pluton işlemcisinde güvenli bir şekilde saklanması, spekülatif yürütme gibi yeni ortaya çıkan saldırı tekniklerinin anahtar materyale erişememesini sağlamaya yardımcı olur. Pluton ayrıca benzersiz Güvenli Donanım Şifreleme Anahtarı (SHACK) teknolojisini içerir. SHACK, anahtarların korunan donanımın dışında, hatta Pluton ürün yazılımının kendisine bile maruz kalmamasını sağlamaya yardımcı olur ve Windows müşterileri için benzeri görülmemiş bir güvenlik düzeyi sağlar.

Pluton ayrıca, tüm PC ekosisteminde sistem donanım yazılımını güncel tutma konusundaki büyük güvenlik sorununu da çözüyor. Günümüzde müşteriler, güvenlik donanım yazılımı güncellemelerini, yönetilmesi zor olabilecek çeşitli kaynaklardan almakta ve bu da yaygın güncelleme sorunlarına yol açmaktadır. Pluton, Microsoft tarafından yazılan, sürdürülen ve güncellenen uçtan uca güvenlik işlevselliğini uygulayan bellenimi çalıştırmak için esnek, güncellenebilir bir platform sağlar. Pluton, bir milyardan fazla uç nokta sisteminde güncellemeleri güvenilir bir şekilde sunan on yılı aşkın operasyonel deneyimden yararlanan Windows Update hizmetiyle entegre edilmiştir.

Microsoft Pluton güvenlik işlemcisi, 2022’den itibaren belirli yeni Windows PC’lerle birlikte gönderilecektir. [efn_note]Daha fazla bilgi edinin: Microsoft Pluton işlemciyle tanışın – Windows PC’lerin geleceği için tasarlanmış güvenlik çipi[/efn_note]

Silikon destekli güvenlik

Modern bir donanım güven köküne ek olarak, en yeni CPU’larda, önyükleme sürecini koruma, belleğin bütünlüğünü koruma, güvenliğe duyarlı bilgi işlem mantığını yalıtma ve daha fazlası gibi tehditlere karşı işletim sistemini sağlamlaştıran çok sayıda başka yetenek vardır.

Güvenli çekirdek

Çekirdek izolasyon olarak da bilinen sanallaştırma tabanlı güvenlik (VBS), güvenli bir sistemde kritik bir yapı taşıdır. VBS, normal işletim sisteminden izole edilmiş güvenli bir bellek bölgesi oluşturmak için CPU’nun donanım sanallaştırma talimatlarını kullanır. Windows, güvenli çekirdek gibi güvenlik açısından hassas işletim sistemi işlevlerini ve kimliği doğrulanmış kullanıcı kimlik bilgileri gibi güvenlik varlıklarını korumak için bu yalıtılmış VBS ortamını kullanır. Kötü amaçlı yazılım ana işletim sistemi çekirdeğine erişim kazansa bile, hiper yönetici ve sanallaştırma donanımı, kötü amaçlı yazılımın VBS güvenli ortamında çalışan platform sırlarına erişmesini veya kod yürütmesini önlemeye yardımcı olduğundan, VBS açıkları büyük ölçüde sınırlar ve içerir.

Bellek bütünlüğü olarak da adlandırılan Hipervizör korumalı kod bütünlüğü (HVCI), ana Windows çekirdeği yerine güvenli VBS ortamında Çekirdek Modu Kod Bütünlüğünü (KMCI) çalıştırmak için VBS kullanır. Bu, sürücüler gibi çekirdek modu kodunu değiştirmeye çalışan saldırıların önlenmesine yardımcı olur. KMCI rolü, çalışmasına izin verilmeden önce tüm çekirdek kodunun düzgün bir şekilde imzalandığını ve değiştirilmediğini kontrol etmektir.

HVCI, çekirdek modunda yalnızca doğrulanmış kodun yürütülebilmesini sağlar. Hipervizör, çekirdek modu yazılımının ilk önce kod bütünlüğü alt sistemi tarafından doğrulanmayan kodu yürütmesini engelleyen bellek korumalarını uygulamak için işlemci sanallaştırma uzantılarından yararlanır. HVCI, çekirdeğe kötü amaçlı kod enjekte etme yeteneğine dayanan WannaCry gibi yaygın saldırılara karşı koruma sağlar. HVCI, sürücülerde ve diğer çekirdek modu yazılımlarında hatalar olduğunda bile kötü amaçlı çekirdek modu kodunun eklenmesini önleyebilir.

Tüm Windows 11 cihazları HVCI’yi destekleyecek ve çoğu yeni cihaz varsayılan olarak VBS ve HVCI koruması açık olarak gelecek.

Windows 11 Güvenli Çekirdekli Bilgisayarlar

Mart 2021 Güvenlik Sinyalleri raporu, işletmelerin %80’inden fazlasının şu anda en az bir üretici yazılımı saldırısı yaşadığını gösteriyor. son iki yıl. Microsoft, finansal hizmetler, devlet ve sağlık hizmetleri gibi verilere duyarlı sektörlerdeki müşteriler için Güvenli çekirdekli bilgisayarlar. Aygıtlar, Windows’un temelini oluşturan aygıt yazılımı katmanında veya aygıt çekirdeğinde etkinleştirilen ek güvenlik önlemleriyle birlikte gönderilir.

Güvenli çekirdekli bilgisayarlar, fidye yazılımlarından kaynaklanan çekirdek saldırıları gibi gelişmiş tehditlere karşı korumayı güçlendirir. Güvenli çekirdekli PC’ler, donanım zorlamalı bir güven köküyle, başlangıçta temiz ve güvenilir bir duruma geçerek ve izlerinde bulaşmaları durdurarak kötü amaçlı yazılım saldırılarını önlemeye ve ürün yazılımı güvenlik açıklarını en aza indirmeye yardımcı olur. Sanallaştırma tabanlı güvenlik, varsayılan olarak etkinleştirilmiş olarak gelir. Ve sistem belleğini koruyan yerleşik hiper yönetici korumalı kod bütünlüğü ile Güvenli çekirdekli PC’ler, tüm işletim sistemi kodlarının güvenilir olmasını ve yürütülebilir dosyaların yalnızca bilinen ve onaylanmış yetkililer tarafından imzalanmasını sağlar.

Güvenli çekirdekli Windows 11 PC’nin avantajları şunlardır:

- Yazılım, donanım, bellenim ve kimlik korumasına entegre güçlü güvenlik özellikleri

- Yazılım, bellenim ve donanım genelinde enfeksiyonları önlemeye yardımcı olan güçlü güvenlik özellikleri sağlamak için Microsoft, cihaz üreticileri ve çip üreticileri arasında derin entegrasyon

- Yığın genelinde güvenlik özellikleri, müşterilerin en baştan güvende olmasını sağlamaya yardımcı olan cihaz üreticileri tarafından varsayılan olarak etkinleştirilir

Güvenli çekirdekli PC’lerde bellek koruması

Thunderbolt, USB4 ve CFexpress gibi PCIe çalışırken takılabilir aygıtlar, kullanıcıların grafik kartları veya diğer PCI aygıtları da dahil olmak üzere yeni sınıf harici çevre birimlerini USB’ye benzer bir deneyimle bilgisayarlarına eklemelerine olanak tanır. PCI çalışırken takılabilir bağlantı noktaları harici olduğundan ve kolayca erişilebilir olduğundan, PC’ler, Doğrudan Bellek Erişimi (DMA) saldırılarına karşı hassastır. Bellek erişim koruması (Kernel DMA Protection) PC’leri, bu harici çevre birimlerinin kullanıcı bilgisayarını kilitlediğinde belleği doğrudan kopyalamak için.

Drive-by DMA saldırıları, sistem sahibi yokken genellikle hızlı bir şekilde gerçekleşir. Saldırılar, bilgisayarın demonte edilmesini gerektirmeyen, uygun fiyatlı, kullanıma hazır donanım ve yazılımlarla oluşturulmuş basit ve orta düzeyde saldırı araçlarıyla gerçekleştirilir. Örneğin, bir bilgisayar sahibi kısa bir kahve molası vermek için bir cihaz bırakabilir. Bu arada, bir saldırgan USB benzeri bir cihaza takılır ve makinedeki tüm sırlarla uzaklaşır veya saldırgana kilit ekranını atlama yeteneği de dahil olmak üzere bilgisayar üzerinde tam uzaktan kontrol sağlayan kötü amaçlı yazılım enjekte eder.

Bilgisayarınızın Çekirdek DMA korumasını destekleyip desteklemediğini kontrol edin ve Kernel DMA koruması gereksinimleri.

Güvenli çekirdekli PC’lerde ürün yazılımı koruması

Güvenli çekirdekli PC’ler, birden fazla koruma katmanı etkinleştirilmiş olarak bellenim düzeyinde savunma yaparak, cihazların donanım kontrollü bir durumda güvenli bir şekilde başlatılmasını sağlamaya yardımcı olur.

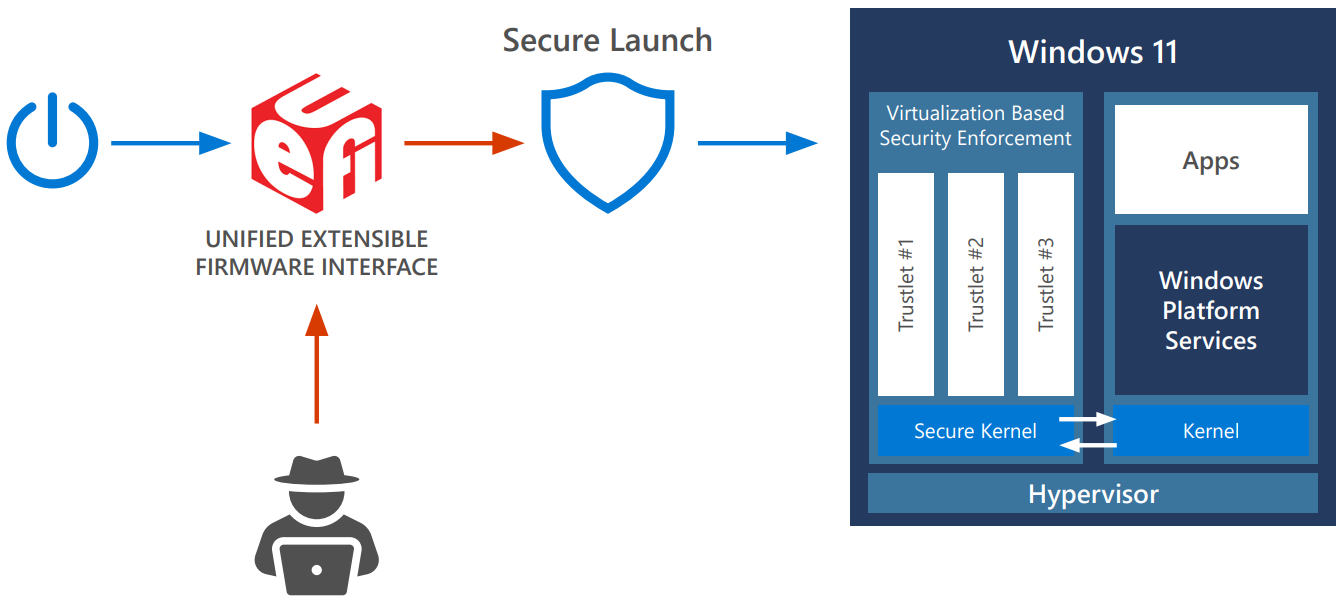

Gelişmiş kötü amaçlı yazılım saldırıları, algılamadan kaçınmak ve kalıcılık sağlamak için genellikle sisteme “önyükleme takımları” veya “kök takımları” yüklemeye çalışabilir. Bu kötü amaçlı yazılım, Windows yüklenmeden önce üretici yazılımı düzeyinde veya Windows önyükleme işleminin kendisi sırasında çalışarak sistemin en yüksek ayrıcalık düzeyiyle başlamasını sağlayabilir. Windows’taki kritik alt sistemler sanallaştırma tabanlı güvenlikten yararlandığından, hipervizörü korumak giderek daha önemli hale geliyor. Windows önyükleyicisinden önce yetkisiz ürün yazılımı veya yazılımın başlatılamaması için Windows PC’ler, Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) Güvenli Önyükleme standardına güvenir. Güvenli önyükleme, yalnızca yetkili ürün yazılımının ve güvenilir dijital imzalara sahip yazılımın yürütülebilmesini sağlamaya yardımcı olur. Buna ek olarak, tüm önyükleme bileşenlerinin ölçümleri, Statik Ölçüm için Güven Kökü (SRTM) adı verilen, önyüklemenin reddedilemez bir denetim günlüğünün oluşturulmasına yardımcı olmak için TPM’de güvenli bir şekilde depolanır.

Çeşitli UEFI bellenim bileşenlerine sahip çok sayıda PC modeli üreten binlerce PC satıcısı ile, açılışta, güvenli önyükleme tarafından doğal olarak güvenilen inanılmaz sayıda SRTM imzası ve ölçümü olur, bu da herhangi bir belirli cihaza olan güveni yalnızca neyle sınırlamayı daha zor hale getirir? bu aygıtı başlatmak için gereklidir. Güveni kısıtlamak için iki teknik mevcuttur: ya doğal olarak kırılgan olma dezavantajından muzdarip olan blok listesi olarak da adlandırılan bilinen “kötü” SRTM ölçümlerinin bir listesini tutun; veya bilinen “iyi” SRTM ölçümlerinin bir listesini veya güncel tutulması zor olan bir izin verilenler listesini muhafaza edin.

Güvenli çekirdekli PC’lerde, Windows Defender System Guard Secure Launch, Ölçüm için Dinamik Güven Kökü (DRTM) olarak bilinen bir teknolojiyle bu sorunları giderir. DRTM, sistemin başlangıçta normal UEFI Güvenli Önyükleme sürecini izlemesine izin verir, ancak Windows başlatılmadan önce sistem, CPU’ları donanım güvenli kod yolunda zorlayan donanım kontrollü bir güvenilir duruma girer. Kötü amaçlı bir rootkit/bootkit, UEFI Secure Boot’u atlamışsa ve bellekte yerleşikse, DRTM, sanallaştırma tabanlı güvenlik ortamı tarafından korunan gizli anahtarlara ve kritik koda erişmesini engeller. Sistem Yönetim Modu (SMM) yalıtımı, hipervizörden daha yüksek bir etkin ayrıcalıkta çalışan x86 tabanlı işlemcilerde bir yürütme modu olan SMM’den gelen saldırı yüzeyinin azaltılmasına yardımcı olarak DRTM tarafından sağlanan korumaları tamamlar. Intel ve AMD gibi silikon sağlayıcılar tarafından sağlanan yeteneklere dayanan SMM izolasyonu, SMM kodunun işletim sistemi belleğine erişmesini engellemek gibi kısıtlamaları uygulayan politikaları uygular. Bir sistemde yürürlükte olan SMM yalıtım politikası, bir uzaktan doğrulama hizmetine de güvenilir bir şekilde sağlanabilir.[efn_note]Dinamik Güven Kökü Ölçümü ve SMM izolasyonu[/efn_note]

İşletim Sistemi Güvenliği

Donanım tabanlı koruma, çip zincirinden bulut güvenliğine yalnızca bir bağlantıdır. Güvenlik ve gizlilik, başlatıldığı andan itibaren bilgilerinizi ve bilgisayarınızı koruyan bir işletim sistemine de bağlıdır.

Windows 11, sizi güvende tutmaya yardımcı olmak için tasarlanmış kapsamlı güvenlik önlemleriyle şimdiye kadarki en güvenli Windows’tur. Bu önlemler, yerleşik gelişmiş şifreleme ve veri koruması, sağlam ağ ve sistem güvenliği ve sürekli gelişen virüslere ve tehditlere karşı akıllı korumaları içerir. Windows 11, sisteminizi, kimliğinizi ve bilgilerinizi güvende tutmanıza yardımcı olmak için kullanıma hazır işletim sistemi güvenliği ile yerleşik donanım korumasını geliştirir.

Sistem güvenliği

Güvenilir Önyükleme (UEFI Güvenli Önyükleme + Ölçülen Önyükleme)

İşletim sistemini korumanın ilk adımı, ilk donanım ve bellenim önyükleme dizileri erken önyükleme dizilerini güvenli bir şekilde tamamladıktan sonra güvenli bir şekilde önyükleme yapmasını sağlamaktır. Güvenli Önyükleme, Birleşik Genişletilebilir Ürün Yazılımı Arabiriminden (UEFI) Windows çekirdeğinin Güvenilir Önyükleme sırası aracılığıyla güvenli ve güvenilir bir yol sağlar. Windows önyükleme sırasındaki kötü amaçlı yazılım saldırıları, UEFI, önyükleyici, çekirdek ve uygulama ortamları arasındaki önyükleme sırası boyunca imza uygulama el sıkışmaları tarafından engellenir.

Bilgisayar önyükleme işlemini başlatırken, ilk olarak bellenimin dijital olarak imzalandığını doğrulayacak ve bellenim kök setleri riskini azaltacaktır. Güvenli Önyükleme daha sonra işletim sisteminden önce çalışan tüm kodu kontrol eder ve Güvenli Önyükleme ilkesi tarafından güvenildiğinden ve değiştirilmediğinden emin olmak için işletim sistemi önyükleyicisinin dijital imzasını kontrol eder.

Güvenilir Önyükleme, Güvenli Önyükleme’nin bıraktığı yerden devralır. Windows önyükleyici, yüklemeden önce Windows çekirdeğinin dijital imzasını doğrular. Windows çekirdeği ise önyükleme sürücüleri, başlangıç dosyaları ve kötü amaçlı yazılımdan koruma ürününüzün erken başlatılan kötü amaçlı yazılımdan koruma (ELAM) sürücüsü dahil olmak üzere Windows başlatma işleminin diğer tüm bileşenlerini doğrular. Bu dosyalardan herhangi biri kurcalanmışsa, önyükleyici sorunu algılar ve bozuk bileşeni yüklemeyi reddeder. Windows önyükleme sırasındaki kurcalama veya kötü amaçlı yazılım saldırıları, UEFI, önyükleyici, çekirdek ve uygulama ortamları arasındaki imza uygulama anlaşmaları tarafından engellenir.

Çoğu zaman, Windows bozuk bileşeni otomatik olarak onarabilir, Windows’un bütünlüğünü geri yükleyebilir ve bilgisayarın normal şekilde başlamasına izin verebilir.

Bu özellikler ve başlatma işlemi sırasında kök setlerinin ve önyükleme setlerinin yüklenmesini önlemeye nasıl yardımcı oldukları hakkında daha fazla bilgi için bkz. Windows önyükleme işlemini güvenli hale getirin.

Windows 11, tüm bilgisayarların Birleşik Genişletilebilir Ürün Yazılımı Arabirimi’nin (UEFI) Güvenli Önyükleme özelliğini kullanmasını gerektirir.

Kriptografi

Kriptografi, örneğin, yalnızca belirli bir alıcının yalnızca o alıcının sahip olduğu bir anahtarı kullanarak okuyabilmesi için verileri şifreleyerek kullanıcı ve sistem verilerini korumaya yönelik matematiksel bir işlemdir. Kriptografi, amaçlanan alıcı dışında herhangi birinin verileri okumasını önlemek için bir gizlilik temelidir, verilerin kurcalanmamasını sağlamak için bütünlük kontrolleri sağlar ve iletişimin güvenli olmasını sağlamak için kimliği doğrulayan kimlik doğrulaması sağlar. Windows’taki şifreleme yığını, çipten buluta kadar uzanır ve Windows’un, uygulamaların ve hizmetlerin sistem ve kullanıcı sırlarını korumasını sağlar.

Windows 11’de şifreleme, Federal Bilgi İşleme Standartları (FIPS) 140 sertifikasına tabidir. FIPS 140 sertifikası, ABD hükümeti tarafından onaylanan algoritmaların doğru bir şekilde uygulanmasını sağlar (imzalama için RSA, anahtar anlaşması için NIST eğrileri ile ECDH, simetrik şifreleme için AES ve karma için SHA2 içerir), herhangi bir kurcalama olmadığını kanıtlamak için modül bütünlüğünü test eder ve kanıtlar entropi kaynakları için rastgelelik.

Windows şifreleme modülleri, aşağıdakiler gibi düşük seviyeli temel öğeler sağlar:

- Rastgele sayı üreteçleri (RNG)

- XTS, ECB, CBC, CFB, CCM, GCM çalışma modları ile AES 128/256 desteği; RSA ve DSA 2048, 3072 ve 4096 anahtar boyutları; ECDSA eğrileri üzerinde P-256, P-384, P-521

- Hashing (SHA1, SHA-256, SHA-384 ve SHA-512 desteği)

- İmzalama ve doğrulama (OAEP, PSS, PKCS1 için dolgu desteği)

- Anahtar anlaşması ve anahtar türetme (NIST standardı ana eğriler P-256, P-384, P-521 ve HKDF üzerinden ECDH desteği)

Bunlar, Microsoft’un açık kaynaklı şifreleme kitaplığı SymCrypt tarafından desteklenen Crypto API (CAPI) ve Cryptography Next Generation API (CNG) aracılığıyla Windows’ta yerel olarak sunulur. Uygulama geliştiricileri, düşük seviyeli şifreleme işlemleri (BCrypt), anahtar depolama işlemleri (NCrypt), statik verileri korumak (DPAPI) ve sırları güvenli bir şekilde paylaşmak (DPAPI-NG) için bu API’lerden yararlanabilir.

Sertifikalar

Windows, sertifikaları çalıştırmak ve yönetmek için çeşitli API’ler sunar. Sertifikalar, bilgilerin korunması ve doğrulanması için araçlar sağladıkları için ortak anahtar altyapısı (PKI) için çok önemlidir. Sertifikalar, bir genel anahtarın sahipliğini talep etmek için kullanılan X.509v3 biçimlendirme standardına uygun elektronik belgelerdir. Ortak anahtarlar, sunucu ve istemci kimliğini kanıtlamak, kod bütünlüğünü doğrulamak ve güvenli e-postalarda kullanılır. Windows, sertifika süresinin dolması veya yanlış yapılandırma nedeniyle olası kesinti riskini azaltmak için kullanıcılara Grup İlkesi ile Active Directory’deki sertifikaları otomatik olarak kaydetme ve yenileme olanağı sunar. Windows, sertifika güven listelerini (CTL) haftalık olarak indiren bir otomatik güncelleme mekanizması aracılığıyla sertifikaları doğrular. Güvenilir kök sertifikalar, uygulamalar tarafından güvenilir PKI hiyerarşileri ve dijital sertifikalar için referans olarak kullanılır. Güvenilen ve güvenilmeyen sertifikaların listesi CTL’de saklanır ve Microsoft Üçüncü Taraf Kök Programı tarafından güncellenebilir. Microsoft Üçüncü Taraf Kök Programındaki kökler, endüstri standartlarına uygunluğu sağlamak için yıllık denetimlerle yönetilir. Sertifika iptali için, günlük olarak indirilen izin verilmeyen CTL’ye güvenilmeyen sertifika olarak bir sertifika eklenir ve güvenilmeyen sertifikanın tüm kullanıcı cihazlarında hemen küresel olarak iptal edilmesine neden olur.

Windows ayrıca, kullanıcıların dahili etki alanı adlarını istenmeyen sertifikalara zincirlenmekten korumalarını sağlayarak ortadaki adam saldırılarını azaltmaya yardımcı olmak için kurumsal sertifika sabitleme sunar. Bir web uygulamasının sunucu kimlik doğrulama sertifika zinciri, kısıtlı bir dizi sertifikayla eşleştiğinden emin olmak için kontrol edilir. Ad uyuşmazlığını tetikleyen herhangi bir web uygulaması, olay günlüğünü başlatacak ve Microsoft Edge veya Internet Explorer’dan kullanıcı erişimini engelleyecektir.

Kod imzalama ve bütünlük

Kod imzalama, kendi başına bir güvenlik özelliği olmasa da, Windows platformunda ürün yazılımının, sürücülerin ve yazılımın bütünlüğünü oluşturmanın ayrılmaz bir parçasıdır. Kod imzalama, dosyanın karmasını kod imzalama sertifikasının özel anahtar kısmıyla şifreleyerek ve imzayı dosyaya gömerek dijital bir imza oluşturur. Bu, dosyanın kurcalanmamasını sağlar, Windows kod bütünlüğü işlemi, dosyanın bütünlüğünü kontrol etmek ve bunun saygın bir yayıncıdan geldiğini doğrulamak için imzanın şifresini çözerek imzalı dosyayı doğrular.

Microsoft tarafından yazılan ve yayınlanan tüm yazılımlar, Windows ve Microsoft kodunun bütünlük, özgünlük ve olumlu bir itibara sahip olduğunu kanıtlamak için kod imzalıdır. Kod imzalama, Windows’un kendi kodunu harici içerik oluşturuculardan nasıl ayırt edebileceğidir ve kod kullanıcı cihazlarına teslim edildiğinde kurcalamayı önler.

Dijital imza, Windows önyükleme kodunda, Windows çekirdek kodunda ve Windows kullanıcı modu uygulamalarında Windows ortamında değerlendirilir. Güvenli Önyükleme ve Kod Bütünlüğü, güvenilir olduğundan ve saygın yayıncılardan geldiğinden emin olmak için önyükleyiciler, Seçenek ROM’lar ve diğer önyükleme bileşenlerindeki imzayı doğrular. Microsoft tarafından üretilmeyen sürücüler için, harici Çekirdek Kodu Bütünlüğü, çekirdek sürücülerindeki imzayı doğrular ve sürücülerin Windows tarafından imzalanmasını veya Windows Donanım Uyumluluk Programı (WHCP). Bu program, harici olarak üretilen sürücüleri donanım ve Windows uyumluluğu açısından test eder ve bunların kötü amaçlı yazılım içermemesini sağlar. Son olarak, kullanıcı modu kodu, uygulamalar, Appx/MSIX paket uygulamaları, Windows işletim sistemi bileşen güncellemeleri, sürücü yükleme paketleri ve bunların imzaları, Crypto API’ye dayanan WinVerifyTrust tarafından değerlendirilir. Bu imzalar, Microsoft Üçüncü Taraf Kök Programı CTL’sinde oldukları onaylanarak doğrulanır ve bu nedenle güvenilirdir ve sertifika yetkilisi tarafından iptal edilmez.

Cihaz sağlık onayı

Cihaz sistem durumu onayı ve koşullu erişim, kurumsal kaynaklara erişim vermek için kullanılır. Bu, kurumsal savunmaları statik, ağ tabanlı çevrelerden kullanıcılara, varlıklara ve kaynaklara odaklanmaya taşıyan Sıfır Güven paradigmasını güçlendirmeye yardımcı olur.

Koşullu erişim, kurumsal kaynaklara erişim izni verilmeden önce kullanıcıların söyledikleri kişi olduklarını doğrulamak için kimlik sinyallerini değerlendirir. Windows 11, aygıtların iyi durumda olduğunu ve üzerinde değişiklik yapılmadığını doğrulamaya yardımcı olmak için uzaktan doğrulamayı destekler. Bu, kullanıcıların ofiste, evde veya seyahat ederken kurumsal kaynaklara erişmesine yardımcı olur.

Güvenlik yardımcı işlemcisinde (TPM) kriptografik olarak depolanan bellenim, önyükleme işlemi ve yazılım hakkındaki bilgiler, cihazın güvenlik durumunu doğrulamak için kullanılır. Onay, temel bileşenlerin kimliğini ve durumunu doğrulayabildiği ve aygıtın, bellenimin ve önyükleme işleminin değiştirilmediğini doğrulayabildiği için güven garantisi sağlar. Bu yetenek, kuruluşların erişimi güvenle yönetmesine yardımcı olur. Cihaz onaylandıktan sonra kaynaklara erişim izni verilebilir.

Cihaz sağlık onayı şunları belirler:

- Cihaza güvenilebiliyorsa. Bu, güvenli bir güven kökü veya TPM yardımıyla belirlenir. Cihazlar, TPM’nin etkinleştirildiğini ve onay akışında olduğunu doğrulayabilir.

- İşletim sistemi doğru şekilde başlatıldıysa. Bu, tüm sistemin en ayrıcalıklı bileşeni olabileceğinden, önyükleme işlemi sırasında birçok güvenlik riski ortaya çıkabilir.

- İşletim sisteminde doğru güvenlik özellikleri grubu etkinse.

Windows, kullanıcıları kötü amaçlı yazılımlardan ve saldırılardan korumaya yardımcı olacak birçok güvenlik özelliği içerir. Ancak güvenlik bileşenleri, yalnızca platform beklendiği gibi önyüklenirse ve kurcalanmadıysa güvenilirdir. Yukarıda belirtildiği gibi, Windows, bilgisayarınızı saldırılara karşı korumak için Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) Güvenli Önyükleme, ELAM, DRTM, Güvenilir Önyükleme ve diğer düşük seviyeli donanım ve bellenim güvenlik özelliklerine güvenir. Bilgisayarınızı açtığınız andan kötü amaçlı yazılımdan korumanız başlayana kadar Windows, sizi güvende tutmaya yardımcı olan uygun donanım yapılandırmalarıyla desteklenir. Önyükleyiciler ve BIOS tarafından uygulanan Ölçülen ve Güvenilir önyükleme, önyüklemenin her adımını zincirleme bir şekilde doğrular ve kriptografik olarak kaydeder. Bu olaylar, donanım güven kökü işlevi gören TPM’ye bağlıdır. Uzaktan doğrulama, doğrulanabilir, tarafsız ve kurcalamaya dayanıklı bir rapor sağlamak için bu olayların bir hizmet tarafından okunup doğrulandığı mekanizmadır. Uzaktan doğrulama, sistem önyüklemenizin güvenilir denetçisidir ve güvenen tarafların cihaza ve onun güvenliğine güven duymasını sağlar. Örnek olarak, Microsoft Intune, Windows cihaz sağlığını kapsamlı bir şekilde gözden geçirmek ve bu bilgileri AAD koşullu erişimiyle bağlamak için Microsoft Azure Onay ile tümleşir. Bu entegrasyon, güvenilmeyen bir cihaza güvenin bağlanmasına yardımcı olan Sıfır Güven çözümlerinin anahtarıdır.

Windows cihazında doğrulama ve Sıfır Güven ile ilgili adımların bir özeti aşağıdaki gibidir:

- Dosya yükleme, özel değişkenlerin güncellenmesi ve daha fazlası gibi önyükleme işleminin her adımı sırasında, dosya karmaları ve imza gibi bilgiler TPM Platform Yapılandırma Kaydı’nda (PCR’ler) ölçülür. Ölçümler, hangi olayların yapılabileceğini belirleyen bir Güvenilir Bilgi İşlem Grubu belirtimine bağlıdır. kaydedilebilir ve her etkinliğin biçimi.

- Windows başlatıldıktan sonra, onaylayan (veya doğrulayıcı), TPM’den ölçülen önyükleme günlüğünün yanı sıra PCR’lerinde depolanan ölçümleri almasını ister. Bunlar birlikte Microsoft Azure Onay Hizmetine gönderilen onay kanıtlarını oluşturur.

- TPM, bir Azure Sertifika Hizmeti ile yonga setinde bulunan anahtarlar/şifreleme materyali kullanılarak doğrulanır.

- Yukarıdaki bilgiler, cihazın güvenli olduğunu doğrulamak için Azure Onay hizmetine gönderilir.

Microsoft Intune, Windows cihaz sağlığını kapsamlı bir şekilde incelemek ve bu bilgileri AAD koşullu erişimle bağlamak için Microsoft Azure Onay ile tümleşir – bkz. Microsoft Azure Onay Hizmeti bölümü. Bu entegrasyon, güvenilmeyen bir cihaza güvenin bağlanmasına yardımcı olan Sıfır Güven çözümlerinin anahtarıdır.

Windows güvenlik ilkesi ayarları ve denetimi

Güvenlik politikası ayarları, genel güvenlik stratejinizin kritik bir parçasıdır. Windows, BT yöneticilerinin Windows cihazlarını ve kuruluşunuzdaki diğer kaynakları korumaya yardımcı olmak için kullanabileceği bir dizi sağlam güvenlik ayarı ilkesi sağlar. Güvenlik ayarları ilkeleri, aşağıdakileri kontrol etmek için bir cihazda veya birden fazla cihazda yapılandırabileceğiniz kurallardır:

- Bir ağa veya cihaza kullanıcı kimlik doğrulaması.

- Kullanıcıların erişmesine izin verilen kaynaklar.

- Olay günlüğüne bir kullanıcının veya grubun eylemlerinin kaydedilip kaydedilmediği.

- Grup üyeliği.

Güvenlik denetimi ağınızın ve varlıklarınızın bütünlüğünü korumak için kullanabileceğiniz en güçlü araçlardan biridir. Denetim, saldırıların, ağ güvenlik açıklarının ve yüksek değerde olduğunu düşündüğünüz hedeflere yönelik saldırıların belirlenmesine yardımcı olabilir. Denetim, saldırıların, ağ güvenlik açıklarının ve yüksek değerde olduğunu düşündüğünüz hedeflere yönelik saldırıların belirlenmesine yardımcı olabilir. Kuruluşunuzun ihtiyaçlarına göre uyarlanmış bir denetim ilkesi oluşturmak için güvenlikle ilgili olay kategorileri belirleyebilirsiniz.

Windows ilk yüklendiğinde tüm denetleme kategorileri devre dışı bırakılır. Bunları etkinleştirmeden önce, etkili bir güvenlik denetimi ilkesi oluşturmak için şu adımları izleyin:

- En kritik kaynaklarınızı ve etkinliklerinizi belirleyin.

- İzlemek için ihtiyaç duyduğunuz denetim ayarlarını belirleyin.

- Her bir kaynak veya ortamla ilişkili avantajları ve potansiyel maliyetleri değerlendirin.

- Seçimlerinizi doğrulamak için bu ayarları test edin.

- Denetim politikanızı dağıtmak ve yönetmek için planlar geliştirin.

Windows güvenlik uygulaması

Cihaz güvenliği ve sağlığına ilişkin görünürlük ve farkındalık, alınan tüm önlemlerin anahtarıdır. Ayarlarda bulunan Windows yerleşik güvenlik uygulaması, cihazınızın güvenlik durumu ve sağlığı hakkında bir bakışta bilgi sağlar. Bu bilgiler, sorunları belirlemenize ve korunduğunuzdan emin olmak için harekete geçmenize yardımcı olur. Virüs ve tehdit koruması, güvenlik duvarı ve ağ güvenliği, cihaz güvenlik kontrolleri ve daha fazlasının durumunu hızlı bir şekilde görebilirsiniz.

Windows güvenlik uygulaması hakkında daha fazla bilgi edinin.

Şifreleme ve veri koruması

İnsanlar bilgisayarlarıyla seyahat ederken, gizli bilgileri de onlarla birlikte seyahat eder. Gizli verilerin depolandığı her yerde, ister fiziksel cihaz hırsızlığı isterse kötü amaçlı uygulamalar yoluyla olsun, yetkisiz erişime karşı korunmalıdır.

BitLocker

BitLocker Sürücü Şifrelemesi, işletim sistemi ve kayıp, çalıntı veya uygun olmayan şekilde hizmet dışı bırakılmış bilgisayarlardan veri hırsızlığı veya açığa çıkma tehditlerini ele alır. BitLocker, birimdeki verileri şifrelemek için 128 bit veya 256 bit anahtar uzunluğuna sahip XTS veya CBC çalışma modunda AES algoritmasını kullanır. Microsoft OneDrive veya Azure6 üzerindeki bulut depolama, kurtarma anahtarı içeriğini kaydetmek için kullanılabilir. BitLocker, bir kullanılarak Microsoft Intune6 gibi herhangi bir MDM çözümü tarafından yönetilebilir. yapılandırma hizmeti sağlayıcısı (CSP).

BitLocker, donanım güvenlik testi arabirimi (HSTI), Modern Bekleme, UEFI Güvenli Önyükleme ve TPM gibi teknolojilerden yararlanan işletim sistemi, sabit veriler ve çıkarılabilir veri sürücüleri için şifreleme sağlar. Windows, mevcut seçenekleri geliştirerek ve yeni stratejiler sağlayarak veri korumasını sürekli olarak geliştirir.

Şifreli sabit sürücü

Şifreli Sabit Sürücü, veri güvenliğini ve yönetimini geliştirmek için BitLocker Sürücü Şifrelemesi tarafından sağlanan hızlı şifrelemeyi kullanır.

Şifreli sabit sürücüler, şifreleme işlemlerini donanıma aktararak BitLocker performansını artırır ve CPU kullanımını ve güç tüketimini azaltır. Şifrelenmiş sabit diskler verileri hızlı bir şekilde şifrelediğinden, BitLocker dağıtımı, üretkenlik üzerinde çok az etkisi olan veya hiç etkisi olmayan kurumsal cihazlar arasında genişletilebilir.

Şifreli sabit sürücüler şunları sağlar:

- Daha iyi performans: Sürücü denetleyicisine entegre edilmiş şifreleme donanımı, sürücünün performans düşüşü olmadan tam veri hızında çalışmasına olanak tanır.

- Donanım tabanlı güçlü güvenlik: Şifreleme her zaman “açıktır” ve şifreleme anahtarları asla sabit sürücüden ayrılmaz. Kullanıcı kimlik doğrulaması, işletim sisteminden bağımsız olarak, kilidi açılmadan önce sürücü tarafından gerçekleştirilir.

- Kullanım kolaylığı: Şifreleme kullanıcı için şeffaftır ve kullanıcının bunu etkinleştirmesine gerek yoktur. Şifreli sabit sürücüler, yerleşik şifreleme anahtarı kullanılarak kolayca silinir; sürücüdeki verileri yeniden şifrelemeye gerek yoktur.

- Daha düşük sahip olma maliyeti: BitLocker, kurtarma bilgilerini depolamak için mevcut altyapınızı kullandığından şifreleme anahtarlarını yönetmek için yeni altyapıya gerek yoktur. Şifreleme işlemi için işlemci döngülerinin kullanılması gerekmediğinden cihazınız daha verimli çalışır.

Şifreli sabit sürücüler, donanım düzeyinde kendi kendini şifreleyen ve tam disk donanım şifrelemesine izin veren yeni bir sabit sürücü sınıfıdır.

E-posta şifreleme

E-posta şifrelemesi (Windows S/MIME olarak da bilinir), kullanıcıların giden e-posta mesajlarını ve eklerini şifrelemesine olanak tanır, böylece yalnızca dijital kimliği (ID) olan ve aynı zamanda sertifika olarak da adlandırılan alıcılar bunları okuyabilir. Kullanıcılar, gönderenin kimliğini doğrulayan ve mesajın tahrif edilmediğinden emin olan bir mesajı dijital olarak imzalayabilir. Bu şifreli mesajlar, bir kullanıcı tarafından kendi kuruluşlarındaki kişilere ve ayrıca şifreleme sertifikaları varsa harici kişilere gönderilebilir. Ancak, Windows 10 Mail uygulamasını kullanan alıcılar, yalnızca mesaj Exchange hesaplarında alındığında ve ilgili şifre çözme anahtarlarına sahipse şifrelenmiş mesajları okuyabilir.

Şifreli mesajlar sadece sertifikası olan alıcılar tarafından okunabilir. Şifreleme sertifikası olmayan alıcılara şifreli bir mesaj gönderilirse, uygulama e-postayı göndermeden önce bu alıcıları kaldırmanızı ister.

Windows için S/MIME’yi yapılandırma hakkında daha fazla bilgi edinin.

Ağ güvenliği

Windows 11, çok çeşitli iyileştirmeler getirerek, insanların neredeyse her yerden güvenle çalışmasına, öğrenmesine ve oynamasına yardımcı olarak ağ güvenliğinde çıtayı yükseltiyor. Yeni DNS ve TLS protokolü sürümleri, uygulamalar, web hizmetleri ve Zero Trust ağ iletişimi için gereken uçtan uca korumaları güçlendirir. Dosya erişimi, yeni şifreleme ve imzalama özelliklerinin yanı sıra QUIC üzerinden SMB ile güvenilmeyen bir ağ senaryosu ekler. Wi-Fi ve Bluetooth gelişmeleri, diğer cihazlara bağlantılarda daha fazla güven sağlar. VPN ve Windows Defender Güvenlik Duvarı platformları, BT yöneticilerinin ve üçüncü taraf yazılımların daha etkili olmasını sağlayarak, kolayca yapılandırmanın ve hızlı bir şekilde hata ayıklamanın yeni yollarını sunar.

Taşıma katmanı güvenliği (TLS)

Aktarım Katmanı Güvenliği (TLS), iki uç nokta arasında güvenli bir iletişim kanalı sağlamak için verileri şifreleyen, internetin en çok kullanılan güvenlik protokolüdür. Windows, varsayılan olarak en son protokol sürümlerini ve güçlü şifre paketlerini tercih eder ve gelişmiş sunucu güvenliği için istemci kimlik doğrulaması veya iyileştirilmiş uygulama performansı için oturum yeniden başlatma gibi eksiksiz bir uzantı uygulamaları paketi sunar.

TLS 1.3, protokolün en son sürümüdür ve Windows 11’de varsayılan olarak etkindir. Bu sürüm, eski şifreleme algoritmalarını ortadan kaldırır, eski sürümlere göre güvenliği artırır ve mümkün olduğunca çok el sıkışmasını şifrelemeyi amaçlar. El sıkışma, bağlantı başına ortalama bir kez daha az gidiş-dönüş ile daha performanslıdır ve mükemmel iletme gizliliği ve daha az operasyonel risk sağlayan yalnızca beş güçlü şifre paketini destekler. Windows 11’de TLS 1.3 (veya HTTP.SYS, WinInet, .NET, MsQUIC ve daha fazlası dahil olmak üzere onu destekleyen Windows bileşenleri) kullanan müşteriler, şifreli çevrimiçi bağlantıları için daha fazla gizlilik ve daha düşük gecikme süreleri elde edecek. Bağlantının her iki tarafındaki istemci veya sunucu uygulaması TLS 1.3’ü desteklemiyorsa, Windows’un TLS 1.2’ye geri döneceğini unutmayın.

DNS güvenliği

Windows 11’de, Windows DNS istemcisi, şifreli bir DNS protokolü olan HTTPS üzerinden DNS’yi destekler. Bu, yöneticilerin, ister tarama davranışını kaydeden pasif gözlemciler, isterse istemcileri kötü amaçlı sitelere yeniden yönlendirmeye çalışan aktif saldırganlar olsun, cihazlarının ad sorgularını yoldaki saldırganlardan korumasını sağlar. Ağ sınırına güvenin yerleştirilmediği Sıfır Güven modelinde, güvenilir bir ad çözümleyiciye güvenli bir bağlantı olması gerekir.

Windows 11, HTTP davranışı üzerinden DNS’yi yapılandırmak için Programlı denetimlerin yanı sıra Grup İlkesi sağlar. Sonuç olarak, BT yöneticileri, Sıfır Güven gibi yeni güvenlik modellerini benimsemek için mevcut güvenlik modellerini genişletebilir. Güvenli olmayan DNS kullanan cihazların ağ kaynaklarına bağlanamaması için HTTP protokolü üzerinden DNS zorunlu kılınabilir. BT yöneticileri, düz metin DNS trafiğini denetlemek için ağ uç cihazlarının güvenilir olduğu eski dağıtımlar için HTTP üzerinden DNS kullanmama seçeneğine de sahiptir. Varsayılan olarak, Windows 11, çözümleyicilerin HTTP üzerinden DNS kullanması gereken yerel yöneticiye erteleyecektir.

DNS şifreleme desteği, Ad Çözümleme İlkesi Tablosu (NRPT), sistem HOSTS dosyası ve ağ bağdaştırıcısı veya ağ profili başına belirtilen çözümleyiciler gibi mevcut Windows DNS yapılandırmalarıyla bütünleşir. Entegrasyon, Windows 11’in daha fazla DNS güvenliğinin avantajlarının mevcut DNS kontrol mekanizmalarını gerilememesini sağlamasına yardımcı olur.

Bluetooth koruması

Windows’a bağlı Bluetooth cihazlarının sayısı artmaya devam ediyor. Windows kullanıcıları Bluetooth kulaklıklarını, farelerini, klavyelerini ve diğer aksesuarlarını bağlar ve akış, üretkenlik ve oyun oynamanın keyfini çıkararak günlük bilgisayar deneyimlerini geliştirir. Windows, klasik ve LE Secure bağlantıları, güvenli basit eşleştirme ve klasik ve LE eski eşleştirme dahil olmak üzere tüm standart Bluetooth eşleştirme protokollerini destekler. Windows ayrıca ana bilgisayar tabanlı LE gizliliğini de uygular. Windows güncellemeleri, Bluetooth Özel İlgi Grubu (SIG) Standart Güvenlik Açığı Raporlarına uygun olarak işletim sistemi ve sürücü güvenlik özellikleriyle ve ayrıca Bluetooth çekirdek endüstri standartlarının gerektirdiğinin ötesindeki sorunlarla kullanıcıların güncel kalmasına yardımcı olur. Microsoft, Bluetooth aksesuarlarınızın ürün yazılımının ve/veya yazılımınızın güncel tutulmasını da şiddetle tavsiye eder.

BT tarafından yönetilen ortamlarda, Microsoft Intune gibi MDM araçları aracılığıyla yönetilebilen bir dizi Bluetooth ilkesi (MDM, Grup İlkesi ve PowerShell) bulunur. Windows’u, kuruluşunuzun güvenlik ihtiyaçlarını desteklerken Bluetooth teknolojisini kullanacak şekilde yapılandırabilirsiniz. Örneğin, dosya aktarımını engellerken giriş ve sese izin verebilir, şifreleme standartlarını zorlayabilir, Windows’un keşfedilebilirliğini sınırlayabilir ve hatta en hassas ortamlar için Bluetooth’u tamamen devre dışı bırakabilirsiniz.

Wi-Fi bağlantılarının güvenliğini sağlama

Windows Wi-Fi, Wi-Fi ağlarına bağlanırken endüstride standartlaştırılmış kimlik doğrulama ve şifreleme yöntemlerini destekler. WPA (Wi-Fi Korumalı Erişim), Wi-Fi Alliance tarafından gelişmiş veri şifreleme ve daha iyi kullanıcı kimlik doğrulaması sağlamak için geliştirilmiş bir güvenlik standardıdır. Wi-Fi Kimlik Doğrulaması için geçerli güvenlik standardı, daha güvenli ve güvenilir bir bağlantı yöntemi sağlayan ve WPA2 ve daha eski güvenlik protokollerinin yerini alan WPA3’tür. Fırsatçı Kablosuz Şifreleme (OWE), kablosuz cihazların genel Wi-Fi ile şifreli bağlantılar kurmasını sağlayan bir teknolojidir. Fi noktaları.

WPA3, Wi-Fi erişim noktalarına bağlanırken daha fazla güvenlik için Windows 11’de (WPA3 Kişisel ve WPA3 Enterprise 192-bit Suite B) ve OWE uygulamasında desteklenir.

Windows 11, yeni H2E protokolü ve gelişmiş Sunucu Sertifikası doğrulamasını ve EAP-TLS Kimlik Doğrulaması kullanılarak kimlik doğrulaması için TLS1.3’ü içeren WPA3 Kurumsal Desteği gibi WPA3 güvenliğinin ek öğelerini etkinleştirerek Wi-Fi güvenliğini geliştirir. Windows 11, Microsoft iş ortaklarına yeni cihazlarda en iyi platform güvenliğini sağlama olanağı sağlar.

WPA3 artık herhangi bir Wi-Fi Sertifikasyonu için WFA tarafından zorunlu bir gerekliliktir.

Windows defans güvenlik duvarı

Gelişmiş Güvenlik Özellikli Windows Defender Güvenlik Duvarı, katmanlı güvenlik modelinin önemli bir parçasıdır. Ana bilgisayar tabanlı, iki yönlü ağ trafiği filtrelemesi sağlar ve cihazın bağlı olduğu ağ türlerine göre yerel cihaza giren ve çıkan yetkisiz trafiği engeller.

Windows 11’deki Windows Defender Güvenlik Duvarı aşağıdaki avantajları sunar:

- Ağ güvenliği tehditleri riskini azaltır: Windows Defender Güvenlik Duvarı, IP adresleri, bağlantı noktaları veya program yolları gibi birçok özellikle trafiği kısıtlamaya veya bunlara izin vermeye yönelik kurallarla bir aygıtın saldırı yüzeyini azaltır. Bir cihazın saldırı yüzeyinin küçültülmesi, yönetilebilirliği artırır ve başarılı bir saldırı olasılığını azaltır.

- Hassas verileri ve fikri mülkiyeti korur: İnternet Protokolü Güvenliği (IPsec) ile entegrasyonu sayesinde Windows Defender Güvenlik Duvarı, kimliği doğrulanmış, uçtan uca ağ iletişimini zorlamak için basit bir yol sağlar. Güvenilir ağ kaynaklarına ölçeklenebilir, katmanlı erişim sağlayarak verilerin bütünlüğünün sağlanmasına yardımcı olur ve isteğe bağlı olarak verilerin gizliliğinin korunmasına yardımcı olur.

- Mevcut yatırımların değerini artırır: Windows Defender Güvenlik Duvarı, işletim sistemine dahil olan ana bilgisayar tabanlı bir güvenlik duvarı olduğundan, ek donanım veya yazılım gerekmez. Windows Defender Güvenlik Duvarı ayrıca, belgelenmiş bir uygulama programlama arabirimi (API) aracılığıyla Microsoft’a ait olmayan mevcut ağ güvenliği çözümlerini tamamlamak üzere tasarlanmıştır.

Windows 11, Windows Defender Güvenlik Duvarı’nı analiz etmeyi ve hata ayıklamayı kolaylaştırır. IPsec davranışı, Windows için bir kutu içi bileşenler arası ağ tanılama aracı olan Packet Monitor (pktmon) ile entegre edilmiştir. Ek olarak, Windows Defender Güvenlik Duvarı olay günlükleri, bir denetimin herhangi bir olaydan sorumlu olan belirli filtreyi tanımlayabilmesini sağlamak için geliştirilmiştir. Bu, üçüncü taraf araçlara güvenmeden güvenlik duvarı davranışının analizini ve zengin paket yakalamayı sağlar.

Sanal özel ağlar (VPN)

Kuruluşlar, güvenilir, güvenli ve yönetilebilir sanal özel ağ (VPN) çözümleri sağlamak için uzun süredir Windows’a güveniyor. Windows VPN istemci platformu, yerleşik VPN protokolleri, yapılandırma desteği, ortak bir VPN kullanıcı arabirimi ve özel VPN protokolleri için programlama desteği içerir. VPN uygulamaları, en popüler kurumsal VPN ağ geçitlerine yönelik uygulamalar da dahil olmak üzere hem kurumsal hem de tüketici VPN’leri için Microsoft Store’da mevcuttur.

Windows 11’de en sık kullanılan VPN denetimlerini doğrudan Windows 11 Hızlı Eylemler bölmesine entegre ettik. Kullanıcılar Hızlı Eylemler bölmesinden VPN’lerinin durumunu görebilir, VPN tünellerini başlatabilir ve durdurabilir ve daha fazla kontrol için tek tıklamayla modern Ayarlar uygulamasına gidebilir.

Windows VPN platformu, Azure AD aracılığıyla çok faktörlü kimlik doğrulama (MFA) dahil olmak üzere çoklu oturum açma için Azure Active Directory’ye (Azure AD) ve Koşullu Erişim’e bağlanır. VPN platformu ayrıca klasik etki alanına katılmış kimlik doğrulamayı da destekler. Microsoft Intune ve diğer mobil cihaz yönetimi (MDM) sağlayıcıları tarafından desteklenir. Esnek VPN profili hem yerleşik protokolleri hem de özel protokolleri destekler, birden fazla kimlik doğrulama yöntemini yapılandırabilir, gerektiğinde otomatik olarak başlatılabilir veya son kullanıcı tarafından manuel olarak başlatılabilir ve güvenilir harici siteler için istisnalarla bölünmüş tünel VPN’i ve özel VPN’i destekler .

Evrensel Windows Platformu (UWP) VPN uygulamalarıyla, son kullanıcılar hiçbir zaman VPN istemcilerinin eski bir sürümüne takılıp kalmazlar. Mağazadaki VPN uygulamaları, gerektiğinde otomatik olarak güncellenecektir. Doğal olarak, güncellemeler BT yöneticilerinizin kontrolündedir.

Windows VPN platformu, Azure VPN gibi bulut tabanlı VPN sağlayıcıları için ayarlanmış ve güçlendirilmiştir. AAD yetkilendirme, Windows kullanıcı arabirimi entegrasyonu, tesisat IKE trafik seçicileri ve sunucu desteği gibi özelliklerin tümü Windows VPN platformunda yerleşiktir. Windows VPN platformuna entegrasyon, daha basit bir BT yöneticisi deneyimine yol açar; kullanıcı kimlik doğrulaması daha tutarlıdır ve kullanıcılar VPN’lerini kolayca bulabilir ve kontrol edebilir.

SMB dosya hizmetleri

KOBİ ve dosya hizmetleri, ticari ve kamu sektörü ekosistemindeki en yaygın Windows iş yüküdür. Kullanıcılar ve uygulamalar, büyük ve küçük kuruluşları çalıştıran dosyalara erişmek için SMB’ye güvenir. Windows 11’de SMB protokolü, AES-256 bit şifreleme, hızlandırılmış SMB imzalama, Uzak Dizin Bellek Erişimi (RDMA) ağ şifrelemesi ve güvenilmeyen ağlar için QUIC üzerinden SMB tamamen yeni senaryo dahil olmak üzere günümüzün tehditlerini karşılamak için önemli güvenlik güncellemelerine sahiptir.

SMB Şifreleme, SMB verilerinin uçtan uca şifrelenmesini sağlar ve verileri dahili ağlardaki gizli dinleme olaylarına karşı korur. Windows 11, AES-256-GCM’yi sunar ve

SMB 3.1.1 şifreleme için AES-256-CCM şifreleme paketleri. Windows, bunu gerektiren başka bir bilgisayara bağlanırken bu daha gelişmiş şifreleme yöntemiyle otomatik olarak görüşür ve istemcilerde de zorunlu kılınabilir.

Windows 11 Enterprise, Education ve Pro Workstation SMB Direct artık şifrelemeyi destekliyor. Video işleme, veri bilimi veya aşırı büyük dosyalar gibi zorlu iş yükleri için artık geleneksel TCP ile aynı güvenlik ve RDMA performansıyla çalışabilirsiniz. Önceden, SMB şifrelemesinin etkinleştirilmesi doğrudan veri yerleştirmeyi devre dışı bırakarak RDMA’yı TCP kadar yavaş hale getiriyordu. Artık veriler yerleştirmeden önce şifreleniyor, bu da AES-128 ve AES-256 korumalı paket gizliliği eklenirken nispeten küçük performans düşüşüne yol açıyor.

Windows 11, SMB imzalama için AES-128-GMAC’ı sunar. Windows, başka bir bilgisayara bağlanırken bu daha iyi performans gösteren şifreleme yöntemiyle otomatik olarak anlaşacaktır.

onu destekler. İmzalama, geçiş, kimlik sahtekarlığı gibi yaygın saldırıları önler ve istemciler Active Directory etki alanı denetleyicileriyle iletişim kurduğunda varsayılan olarak gereklidir.

Son olarak, Windows 11, TCP ağ aktarımına bir alternatif olan QUIC üzerinden SMB’yi (Önizleme) sunar ve Internet gibi güvenilmeyen ağlar üzerinden uç dosya sunucularına güvenli, güvenilir bağlantı ve dahili ağlarda yüksek düzeyde güvenli iletişim sağlar. QUIC, TCP ile karşılaştırıldığında birçok avantajı olan IETF standardında bir protokoldür, ancak en önemlisi her zaman TLS 1.3 ve şifreleme gerektirir. QUIC üzerinden SMB, uzaktan çalışanlar, mobil cihaz kullanıcıları ve yüksek güvenlikli kuruluşlar için bir “SMB VPN” sunar. Tünel içindeki kimlik doğrulama ve yetkilendirme dahil olmak üzere tüm SMB trafiği hiçbir zaman temeldeki ağa maruz kalmaz. SMB, QUIC tüneli içinde normal şekilde davranır, yani kullanıcı deneyimi değişmez. QUIC üzerinden SMB, Windows dosya sunucularına ve nihayetinde Azure Dosyalarına ve üçüncü taraflara erişen Windows 11 için oyunun kurallarını değiştiren bir özellik olacaktır.

Virüs ve tehdit koruması

Günümüzün siber tehdit ortamı her zamankinden daha karmaşık. Bu yeni dünya, tehdit önleme, tespit ve müdahale için yeni bir yaklaşım gerektiriyor. Microsoft Defender Antivirus, Windows 11’de yerleşik olarak bulunan diğer birçok özellikle birlikte, müşterileri mevcut ve ortaya çıkan tehditlere karşı korumak için ön saflarda yer almaktadır.

Microsoft Defender Antivirüs

Microsoft Defender Antivirus, Windows 10 ve Windows 11’in tüm sürümlerinde bulunan yeni nesil bir koruma çözümüdür. Windows’u başlattığınız andan itibaren Microsoft Defender Antivirus, kötü amaçlı yazılımları, virüsleri ve güvenlik tehditlerini sürekli olarak izler. Bu gerçek zamanlı korumaya ek olarak, cihazınızın güvende kalmasına ve tehditlerden korunmasına yardımcı olmak için güncellemeler otomatik olarak indirilir. Yüklü ve açık başka bir virüsten koruma uygulamanız varsa, Microsoft Defender Antivirus otomatik olarak kapanır. Diğer uygulamayı kaldırırsanız, Microsoft Defender Antivirus tekrar açılır.

Microsoft Defender Antivirus, gerçek zamanlı, davranışa dayalı ve buluşsal antivirüs koruması içerir. Her zaman açık olan içerik tarama, dosya ve süreç davranışı izleme ve diğer buluşsal yöntemlerin bu birleşimi, güvenlik tehditlerini etkili bir şekilde önler. Microsoft Defender Antivirus, sürekli olarak kötü amaçlı yazılımları ve tehditleri tarar ve ayrıca cihazınızı olumsuz etkilediği kabul edilen ancak kötü amaçlı olarak kabul edilmeyen uygulamalar olan potansiyel olarak istenmeyen uygulamaları (PUA) algılar ve engeller. Cihazda her zaman açık olan Microsoft Defender Antivirus koruması, yeni ve ortaya çıkan tehditlerin neredeyse anında algılanmasına ve engellenmesine yardımcı olan bulut tarafından sağlanan koruma ile entegre edilmiştir. [efn_note]Microsoft Defender Antivirus ile yeni nesil koruma hakkında daha fazla bilgi edinin .[/efn_note]

Saldırı yüzeyi azaltma

Hem Windows hem de Windows Server’da bulunan saldırı yüzeyi azaltma kuralları, genellikle cihazınızın veya ağınızın güvenliğini aşmak için kötüye kullanılan yazılım davranışlarını önlemeye yardımcı olur. Saldırı yüzeylerinin sayısını azaltarak kuruluşunuzun genel güvenlik açığını azaltabilirsiniz. Yöneticiler, aşağıdakiler gibi belirli davranışları engellemeye yardımcı olmak için belirli saldırı yüzeyi azaltma kurallarını yapılandırabilir:

- Dosyaları indirmeye veya çalıştırmaya çalışan yürütülebilir dosyaları ve komut dosyalarını başlatma

- Şüpheli veya başka türlü şüpheli komut dosyaları çalıştırma

- Normal günlük işler sırasında uygulamaların genellikle başlatmadığı davranışları gerçekleştirme

Örneğin, bir saldırgan bir USB sürücüsünden imzasız bir komut dosyası çalıştırmayı deneyebilir veya bir Office belgesindeki bir makroyu doğrudan Win32 API’sine çağrıda bulundurabilir. Saldırı yüzeyi azaltma kuralları, bu tür riskli davranışları sınırlayabilir ve cihazın savunma duruşunu iyileştirebilir.

Kapsamlı koruma için, Microsoft Edge için donanım tabanlı izolasyonu etkinleştirmeye ve uygulamalar, klasörler, cihazlar, ağlar ve güvenlik duvarları arasında saldırı yüzeyini azaltmaya yönelik adımları izleyin.

Saldırı yüzeyi azaltma hakkında daha fazla bilgi edinin.

Kurcalamaya Karşı Koruma

Fidye yazılımı gibi saldırılar, hedeflenen cihazlarda virüsten koruma gibi güvenlik özelliklerini devre dışı bırakmaya çalışır. Kötü aktörler, kullanıcı verilerine daha kolay erişim sağlamak, kötü amaçlı yazılım yüklemek veya kullanıcıların verilerini, kimliklerini ve cihazlarını engellenme korkusu olmadan başka bir şekilde sömürmek için güvenlik özelliklerini devre dışı bırakmayı sever. Kurcalamaya karşı koruma, bu tür etkinliklerin önlenmesine yardımcı olur.

Kurcalamaya karşı koruma ile kötü amaçlı yazılımın aşağıdaki gibi işlemler yapması engellenir:

- Virüs ve tehdit korumasını devre dışı bırakma

- Gerçek zamanlı korumayı devre dışı bırakma

- Davranış izlemeyi kapatma

- Antivirüsün devre dışı bırakılması (IOfficeAntivirus (IOAV) gibi)

- Bulut tarafından sağlanan korumayı devre dışı bırakma

- Güvenlik istihbaratı güncellemelerini kaldırma

Kurcalamaya karşı koruma hakkında daha fazla bilgi edinin.

Ağ Koruması

Windows’ta ağ koruması, kullanıcıların İnternet’te kimlik avı dolandırıcılığı, açıklardan yararlanma ve diğer kötü amaçlı içeriği barındırabilecek tehlikeli IP adreslerine ve etki alanlarına erişmesini önlemeye yardımcı olur. Ağ koruması, saldırı yüzeyinin azaltılmasının bir parçasıdır ve bir kullanıcı için ek bir koruma katmanı sağlamaya yardımcı olur. Ağ koruması, itibara dayalı hizmetleri kullanarak, potansiyel olarak zararlı, düşük itibara dayalı etki alanlarına ve IP adreslerine erişimi engeller. Kurumsal ortamlarda ağ koruması, daha büyük araştırma senaryolarının bir parçası olarak koruma olaylarına ilişkin ayrıntılı raporlama sağlayan Microsoft Defender for Endpoint ile en iyi şekilde çalışır.

Ağınızı nasıl koruyacağınız hakkında daha fazla bilgi edinin.

Kontrollü Klasör Erişimi

Belirli klasörlere uygulama erişimini yöneterek değerli bilgilerinizi belirli klasörlerde koruyabilirsiniz. Yalnızca güvenilir uygulamalar, kontrollü klasör erişimi yapılandırıldığında belirtilen korumalı klasörlere erişebilir. Tipik olarak, belgeler, resimler, indirmeler için kullanılanlar gibi yaygın olarak kullanılan klasörler, kontrol edilen klasörler listesine dahil edilir.

Kontrollü klasör erişimi, güvenilir uygulamalar listesiyle çalışır. Güvenilir yazılım listesine dahil edilen uygulamalar beklendiği gibi çalışır. Güvenilenler listesine dahil edilmeyen uygulamaların, korumalı klasörlerdeki dosyalarda herhangi bir değişiklik yapması engellenir.

Kontrollü klasör erişimi, kullanıcının değerli verilerini kötü amaçlı uygulamalardan ve fidye yazılımı gibi tehditlerden korumaya yardımcı olur. Kontrollü klasör erişimi hakkında daha fazla bilgi edinin.

İstismar koruması

Açıklardan yararlanma koruması, işletim sistemi süreçlerine ve uygulamalarına çeşitli açıklardan yararlanma azaltma tekniklerini otomatik olarak uygular. Açıklardan yararlanma koruması en iyi şekilde, kuruluşlara tipik uyarı inceleme senaryolarının bir parçası olarak açıktan yararlanmaya karşı koruma olayları ve blokları hakkında ayrıntılı raporlama sağlayan Microsoft Defender for Endpoint ile çalışır. Tek bir cihazda yararlanma korumasını etkinleştirebilir ve ardından XML dosyasını aynı anda birden çok cihaza dağıtmak için Grup İlkesi’ni kullanabilirsiniz.

Cihazda azaltma ile karşılaşıldığında, Eylem Merkezi’nden bir bildirim görüntülenecektir. Bildirimi şirket detaylarınız ve iletişim bilgileriniz ile özelleştirebilirsiniz. Ayrıca, hangi tekniklerin monitör özelliği taşıdığını özelleştirmek için kuralları tek tek etkinleştirebilirsiniz.

Açıklardan yararlanma korumasının etkinleştirilmesi durumunda kuruluşunuzu nasıl etkileyeceğini değerlendirmek için denetim modunu kullanabilirsiniz.

Windows 11, istismar koruması için yapılandırma seçenekleri sunar. Kullanıcıların bu belirli seçenekleri değiştirmesini Grup İlkesi ile engelleyebilirsiniz.

Cihazları kötüye kullanımlardan koruma hakkında daha fazla bilgi edinin.

Microsoft Defender SmartScreen

Microsoft Defender SmartScreen, kimlik avına, kötü amaçlı web sitelerine ve uygulamalara ve potansiyel olarak kötü amaçlı dosyaların indirilmesine karşı koruma sağlar.

SmartScreen, bir sitenin potansiyel olarak kötü amaçlı olup olmadığını şu şekilde belirler:

- Şüpheli davranış belirtileri arayan ziyaret edilen web sayfalarını analiz etme. Bir sayfanın şüpheli olduğunu belirlerse, dikkatli olunması için bir uyarı sayfası görüntüler.

- Ziyaret edilen siteleri, bildirilen kimlik avı sitelerinin ve kötü amaçlı yazılım sitelerinin dinamik bir listesiyle karşılaştırma. Bir eşleşme bulursa, Microsoft Defender SmartScreen, sitenin kötü amaçlı olabileceğini kullanıcıya bildirmek için bir uyarı gösterir.

SmartScreen, indirilen bir uygulamanın veya uygulama yükleyicinin aşağıdakiler yoluyla potansiyel olarak kötü amaçlı olup olmadığını da belirler:

- İndirilen dosyaları, bildirilen kötü amaçlı yazılım sitelerinin ve güvenli olmadığı bilinen programların bir listesiyle karşılaştırma. Bir eşleşme bulursa SmartScreen, kullanıcıyı sitenin kötü niyetli olabileceği konusunda uyarır.

- İndirilen dosyaları, birçok Windows kullanıcısı tarafından iyi bilinen ve indirilen bir dosya listesiyle karşılaştırma. Dosya o listede yoksa dikkatli olunmasını öneren bir uyarı gösterir.

Uygulama ve tarayıcı denetimi bölümü, Windows Defender SmartScreen için bilgiler ve ayarlar içerir. BT yöneticileri ve BT uzmanları, Windows Defender SmartScreen belge kitaplığı.

Uç Nokta için Microsoft Defender

Windows E5 müşterileri, kurumsal güvenlik ekiplerinin gelişmiş tehditleri algılamasına, araştırmasına ve bunlara yanıt vermesine yardımcı olan bir kurumsal uç nokta algılama ve yanıtlama özelliği olan Microsoft Defender for Endpoint’ten yararlanır. Özel güvenlik operasyonları ekibine sahip kuruluşlar, olayları araştırmak için Defender for Endpoint’in sağladığı zengin olay verilerini ve saldırı öngörülerini kullanabilir. Defender for Endpoint, güvenlik olaylarının daha eksiksiz bir resmini sağlamak için aşağıdaki unsurları bir araya getirir:

- Uç nokta davranış sensörleri: Windows’ta yerleşik olan bu sensörler, işletim sisteminden davranış sinyallerini toplar ve işler ve bu sensör verilerini özel, yalıtılmış, Microsoft Defender for Endpoint bulut örneğinize gönderir.

- Bulut güvenliği analitiği: Windows ekosisteminde büyük veri, cihaz öğrenimi ve benzersiz Microsoft optiklerinden yararlanarak, Microsoft 365 ve çevrimiçi varlıklar gibi kurumsal bulut ürünleri, davranışsal sinyaller içgörülere, algılamalara ve gelişmiş yanıtlara önerilen yanıtlara dönüştürülür tehditler.

- Tehdit istihbaratı: Microsoft’un tehdit istihbaratı, her gün trilyonlarca güvenlik sinyali tarafından bilgilendirilir. Güvenlik uzmanlarından oluşan küresel ekibimiz, son teknoloji yapay zeka ve makine öğrenimi ile birlikte, başkalarının gözden kaçırdığı tehditleri görebiliriz. Tehdit istihbaratımız, müşterilerimiz için benzersiz koruma sağlamaya yardımcı olur.

Defender for Endpoint ayrıca, gelişmiş saldırılara karşı tümleşik koruma sağlamak için uç noktalar, kimlikler, e-posta ve uygulamalar arasında algılama, önleme, araştırma ve yanıtı yerel olarak koordine eden, ihlal öncesi ve sonrası birleşik bir kurumsal savunma paketi olan Microsoft 365 Defender’ın bir parçasıdır.

Microsoft Defender for Endpoint ve Microsoft 365 Defender.

© 2021 Microsoft Corporation. Her hakkı saklıdır.

User Review

( votes) ![]() İngilizce

İngilizce ![]() Almanca

Almanca ![]() Japonca

Japonca ![]() İspanyolca

İspanyolca ![]() Portekizce, Brezilya

Portekizce, Brezilya ![]() Fransızca

Fransızca ![]() Klasik Çince

Klasik Çince ![]() Kore dili

Kore dili