SmokeLoader, modüler tasarımıyla bilinen karmaşık bir arka kapı kötü amaçlı yazılımdır ve özel sürümlerinde yer alan belirli modüllere bağlı olarak çeşitli kötü niyetli yeteneklere sahiptir. Genellikle suç faaliyetleriyle ilişkilendirilen bu kötü amaçlı yazılım, yazılım güvenlik açıklıklarını sömürme veya kullanıcıları yükünü çalıştırmaya inandırmak için olta tekniklerini kullanma gibi çeşitli yöntemlerle dağıtılır.

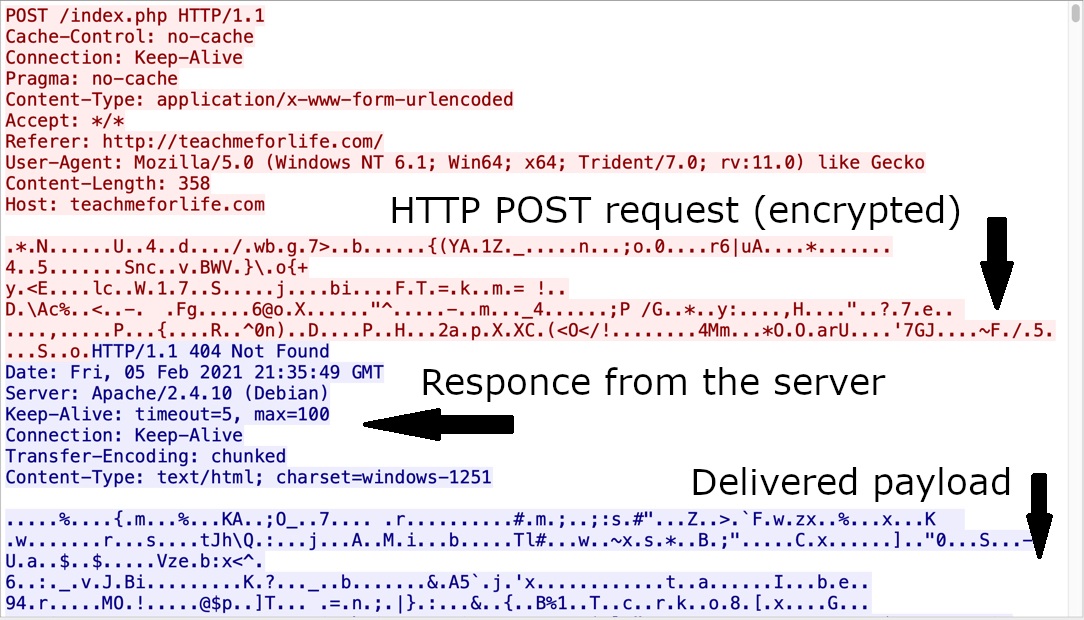

Özellikle, SmokeLoader, komut ve kontrol (C2) faaliyetlerini gizlemek için taktikler kullanır ve microsoft.com ve bing.com gibi meşru web sitelerine istekler oluşturur, bu da tespitten kaçınma çabalarına yardımcı olur. Bu sitelerden gelen 404 hata yanıtlarına rağmen, yanıt gövdesi hala kötü amaçlı yazılımın işlemleriyle ilgili veriler içerir. Bu özellikler, SmokeLoader’ın yetkisiz erişim, veri hırsızlığı ve diğer siber suç faaliyetlerini kolaylaştırma etkinliğine katkıda bulunur.

SmokeLoader arka kapısı, spam e-postalar, kötü amaçlı web siteleri veya sosyal mühendislik teknikleri de dahil olmak üzere çeşitli yollarla dağıtılır. Bir sisteme sızdığında kalıcılık oluşturur ve uzaktaki komut ve kontrol sunucularına iletişim kurmaya çalışarak daha fazla talimat alır ve ek kötü amaçlı yazılımı indirir.

Trojan:Win32/SmokeLoader, kötü amaçlı yazılımın sürümüne ve yapılandırmasına bağlı olarak değişebilecek belirli eylemleri gerçekleştirir. SmokeLoader ile ilişkilendirilen yaygın aktiviteler şunlar olabilir:

- Bankacılık Truva atları, fidye yazılımları veya bilgi hırsızları gibi diğer kötü amaçlı yazılımları indirme ve yükleme.

- Sistem ayarlarını değiştirme, kalıcılık sağlama ve güvenlik yazılımları tarafından algılanmaktan kaçınma.

- Giriş kimlik bilgileri, tuş vuruşları veya kişisel veriler gibi hassas bilgileri yakalama.

- Kendisini güncelleme veya komut ve kontrol sunucularından yeni talimatlar almak.

Trojan:Win32/SmokeLoader, enfekte sistemlerin güvenliğine ve gizliliğine ciddi bir tehdit oluşturur. Güncel bir antivirüs yazılımının kurulu olduğundan ve sisteminizi düzenli olarak kötü amaçlı yazılım belirtileri açısından taradığınızdan emin olmak önemlidir. Ayrıca güvenli gezinme alışkanlıkları edinmek, e-posta eklerine ve indirmelere dikkat etmek, işletim sisteminizi ve uygulamalarınızı güncel tutmak enfeksiyon riskini azaltmaya yardımcı olabilir.

SmokeLoader Açıklaması

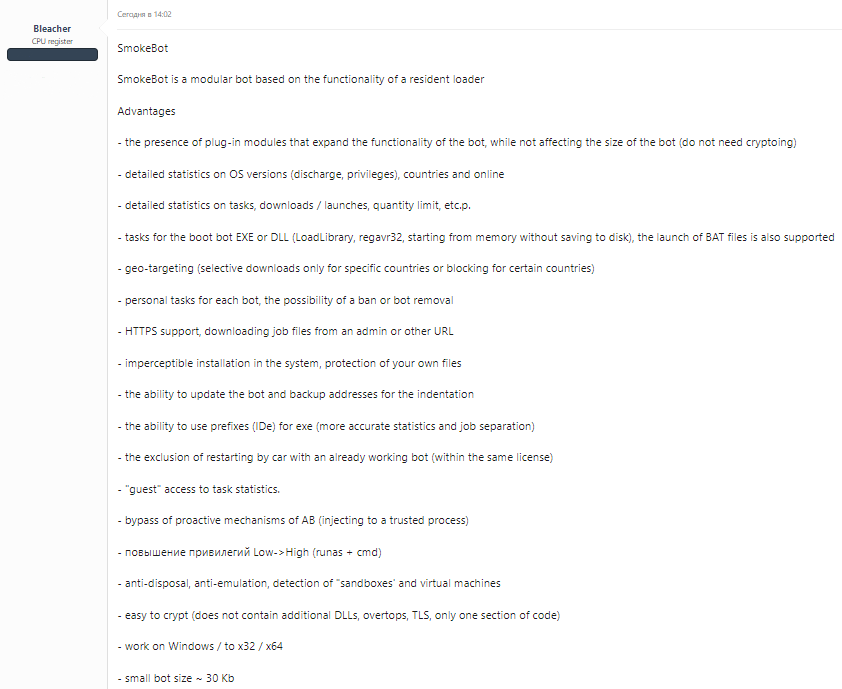

SmokeLoader arka kapısı, 2014 yılında ilk kez görüldü – fidye yazılımı döneminin çok başında. Lanse edildikten sonra 8 yıl boyunca faal kalmayı başarabilen birkaç diğer kötü amaçlı yazılım mevcuttur. Bu arka kapının çok sayıda özelliği bulunmaktadır ve bu, eski olmasına rağmen hala güncelliğini korumasını sağlar. Öncelikle son derece küçüktür – yükleme boyutu yalnızca yaklaşık 30 kilobayttır. Bu tür düzenli kötü amaçlı yazılımlar genellikle en az 100 KB, genellikle 150-200 kilobayt dosya boyutuna sahiptir. Bu, onu korunan bir sistemde işlemeyi daha kolay hale getirir, çünkü kötü amaçlı yazılım tespiti için kullanılan bazı YARA kuralları dosya boyutuna dikkat eder.

Darknet forumunda SmokeLoader satın alma teklifi

Diğerlerinden ayıran bir başka özellik, C ve Assembly dillerinde yazılmış olmasıdır. İkisi de düşük seviyeli dillerdir, bu da sistem içerisine derinlemesine inme yeteneklerine işaret eder. Bu arka kapının kesin kodu aşırı derecede gizlenmiştir. Bu, anti-malware programlarına karşı etkili bir önlem oldu, ancak günümüzde tespit edilen her türlü gizlilik tehlikeli olarak kabul edilmektedir. Günümüzde, sadece bu kötü amaçlı yazılımın tersine mühendislik işlemini daha zor hale getirir.

Bu arka kapının temel özellikleri, yükleme işlevleri etrafında sarılır, adından da tahmin edebileceğiniz gibi. Büyük çoğunlukla, SmokeLoader enfekte sisteme diğer kötü amaçlı yazılımları teslim etmek için kullanılır. Yine de, bu kötü amaçlı yazılımın yalnızca tek bir amacı değildir – sürekli gelişim, onun bir veri çalma aracı olarak kullanma yeteneğini getirdi. Aynı zamanda botnet dağıtımı için de uygundur – ancak böyle bir kullanımın sadece birkaç örneği vardır. Hâlâ her yıl güncellemeler almaktadır, bu nedenle gelecekteki işlevselliği genişleyebilir.

Arka kapı kötü amaçlı yazılım nedir?

SmokeLoader analizine geçmeden önce, arka kapıların ne olduğuna bir göz atalım. Bu kötü amaçlı yazılım türünün uzun ve dolambaçlı bir hikayesi vardır ve günümüzde bir eminence grise olarak kabul edilir. Arka kapı kötü amaçlı yazılımların temel hedefi, cyber suçlularının hedef bilgisayara uzaktan bağlanabileceği ve mümkün olan her türlü eylemi gerçekleştirebileceği bir yol oluşturmaktır. Bu amaçla, hedeflenen sistemin zafiyetlerini kullanmaktan asla çekinmezler ve sistem içine trojan olarak enjekte ederler.

Arka kapı enfekte edilmiş bilgisayarların temel kullanımı, botnet’e katılmalarıdır. DDoS saldırıları gerçekleştiren, spam e-postalar gönderen ve diğer kötü niyetli aktivitelerde bulunan büyük zombi sistem ağları son on yılda iyi bilinir. Bu amaçla alçaklar otomatik arka kapıları kullanır – minimum komut gerektirenlerden ve kendi başlarına çalışabilirler. Arka kapının diğer uygulaması – tamamen manuel olarak kontrol edilen – veri çalma ve kötü amaçlı yazılım uygulamasıdır. Arka kapı sonraki durumda kötü amaçlı yük için bir lokomotif gibi hareket eder, bu nedenle bazen bir solucan olarak sınıflandırılır.

SmokeLoader teknik analiz

SmokeLoader kötü amaçlı yazılımın ilk paketi sadece temel işlevselliği içerir – enfekte olmuş bilgisayara uzaktan bağlantı sağlama. Veri çalma, işlem izleme, DDoS modülü vb. sonradan yüklenmelidir. Genel olarak, tersine mühendislik, SmokeLoader’ın aynı anda işleyebileceği 9 farklı modül olduğunu göstermektedir.

| Modül Adı | İşlevsellik |

| Form Yakalayıcı | Açık pencerelerdeki formları izleyerek kimlik bilgilerini yakalar |

| Parola Sniffer | Gelen ve giden internet paketlerini izleyerek kimlik bilgilerini ele geçirir |

| Sahte DNS | DNS isteğini sahtecilik için kullanır. Trafik yönlendirmesini istediğiniz siteye yönlendirir |

| Keylogger | Enfekte ortamda tüm tuş vuruşlarını kaydeder |

| Procmon | İşlem izleme modülü, sistemde çalışan işlemleri kaydeder |

| Dosya Arama | Dosya arama aracı |

| Email Yakalayıcı | Microsoft Outlook adres defterini ele geçirir |

| Uzak PC | TeamViewer gibi uzak erişim araçlarına benzer şekilde uzaktan kontrol kurma yeteneği |

| DDoS | Enfekte PC’nin belirtilen sunucuya DDoS saldırılarına katılmasını sağlar |

Bu kötü amaçlı yazılımın yükü her zaman benzersiz bir şekilde paketlenmiş olarak gelir. Tek bir örnek küçük bir kullanıcı grubu tarafından kullanılır, bu nedenle gerçek dünyada aynı örnekleri bulmak o kadar da kolay değildir. Yine de, bu teknoloji yeni bir şey değil – çoğu kötü amaçlı yazılım aynı şeyi yapar ve bazıları her saldırı için benzersiz bir şekilde paketlenmiş bir örnek bile oluşturur. Üstelik, başlangıçta paketlemenin üzerine, enjeksiyondan önce ek bir sıkıştırma veya şifreleme yapma gerekliliği vardır. İşte tam olarak, diğer anti-tespit önlemleri zinciri budur.

Hedef sisteme tamamen paketlenmiş SmokeLoader örneği ulaşır – bu diskte olan şeydir. Tüm sonraki aşamalar sistem belleğinde yürütülür, bu nedenle geleneksel anti-kötü amaçlı yazılım yazılımlarıyla yapılan taramalar yalnızca derinlemesine paketlenmiş bir örnek tespit edecektir. SmokeLoader yürütmesinin ilk aşaması, saldırılan sistemin konumunu önemli bir şekilde kontrol eder. Bu kötü amaçlı yazılım, enjeksiyondan önce yaptığınız ayarlara bakılmaksızın Bağımsız Devletler Topluluğu’nda çalıştırılamaz. Diğer kontroller arasında sanal makineleri tarama ve kum havuzu tespiti yer alır. Eğer tüm şartlar sağlanırsa, kötü amaçlı yazılım tamamen açılır ve normal şekilde başlatılır.

Çalışırken, SmokeLoader oldukça benzersiz bir obfuscation tekniği uygular. Kodunun neredeyse %80’i yürütme süresinin tamamında şifrelenmiş olarak tutulur. Başka bir işlevi kullanması gerektiğinde, önceki elemanı şifre çözerken aynı elemanı şifreler. YARA kuralları ve klasik tersine mühendislik, bu tür bir hileye karşı nearly useless hale gelir. 32 bit ve 64 bit yükleri önceden belirlenen başlangıç aşamasından son yürütme aşamasına kadar olan kontrolden sonra ilgili mimarilerdeki sistemlere yüklenir.

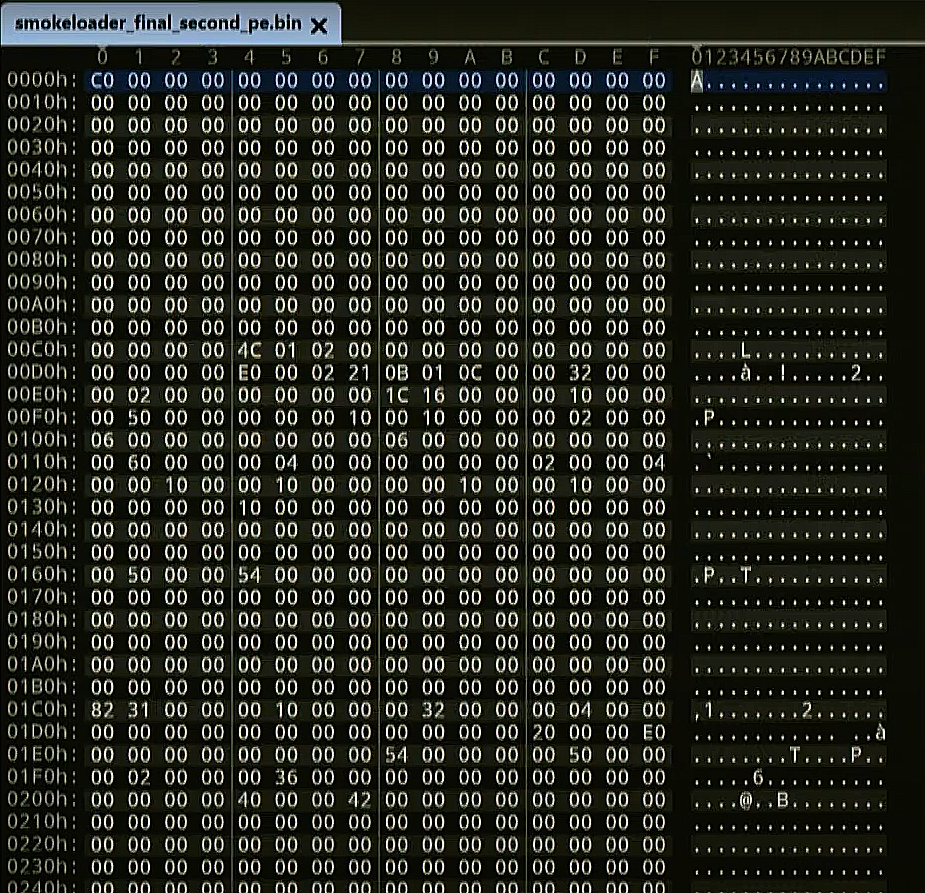

SmokeLoader’daki kod şifrelemesi

SmokeLoader’ı yürütürken bellekte tutulan kesin dosya, geçerli bir yürütülebilir dosya değildir, çünkü PE başlığı eksiktir. Aslında, backdoor’ın kodu bir kabuk kodu olarak temsil edilir – bu nedenle manuel olarak yürütülmesi gerekmektedir. Genellikle SmokeLoader tarafından yürütülen rutin komutlar, C&C’ye çağrılar veya indirmeler gibi işlemler DLL enjeksiyonları aracılığıyla yapılır. Açıkça, bunun gizliliği korumak için gereklidir. Bu adım genellikle, başka bir programın adıyla yapılan DLL enjeksiyonunu veya konsol çağrılarını içerir. SmokeLoader’ı yöneten hackerlar, yüklemek istedikleri kötü amaçlı yazılımın .exe dosyasını gönderebilir ve backdoor’ın bu dosyayı alabileceği URL’yi belirtebilirler.

SmokeLoader .exe dosyasının başlığı yok – geçerli bir yürütülebilir dosya değil

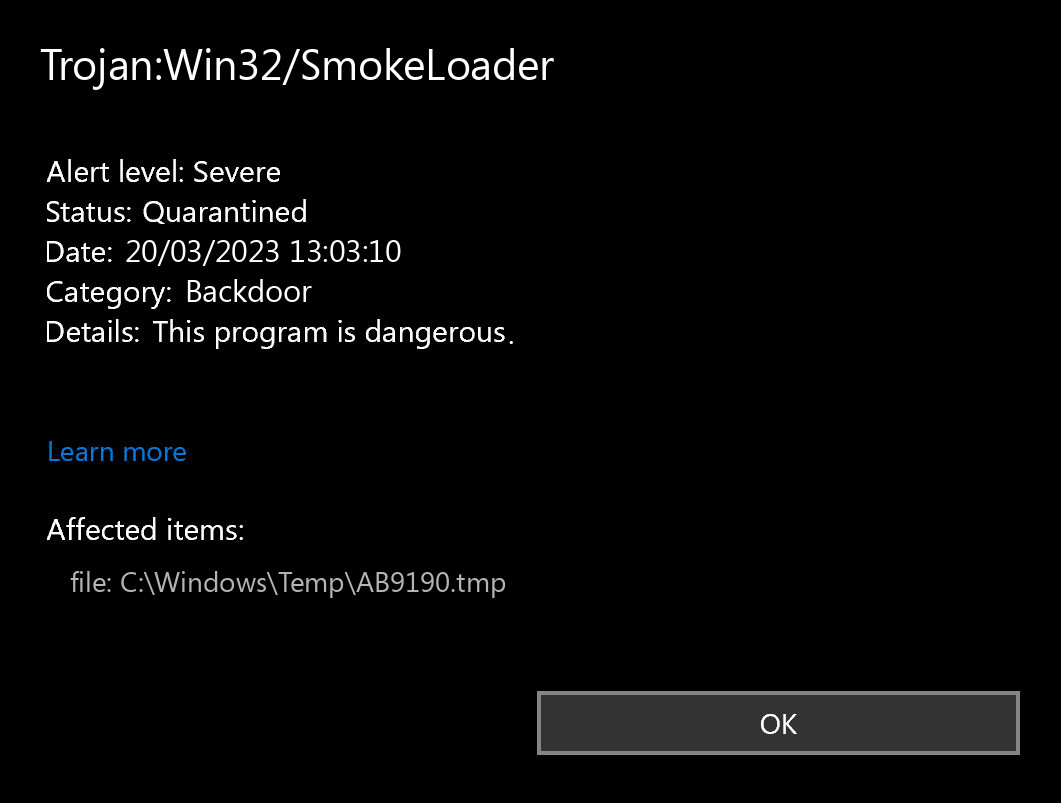

Trojan:Win32/SmokeLoader Tespiti Nedir?

Sağ alt köşede görebileceğiniz Trojan:Win32/SmokeLoader tespiti, size Microsoft Defender tarafından gösteriliyor. Bu anti-kötü amaçlı yazılım programı oldukça iyi tarama yapabilir, ancak temelde güvenilmez olma eğilimindedir. Kötü amaçlı yazılım saldırılarına karşı savunmasızdır ve sorunlu bir kullanıcı arayüzüne ve hatalı kötü amaçlı yazılım kaldırma özelliklerine sahiptir. Bu nedenle, SmokeLoader ile ilgili çıkan pencere, muhtemelen Defender’ın bunu tespit ettiğine dair bir bildirimdir. Onu kaldırmak için başka bir anti-kötü amaçlı yazılım programı kullanmanız gerekebilir.

Kesin Trojan:Win32/SmokeLoader kötü amaçlı yazılımı oldukça hoş olmayan bir şeydir. Bu kötü amaçlı yazılım, uzaktan erişim aracı olarak çalışan gizli bir hırsız oluşturmak için yapılmıştır. Birine isteyerek uzaktan erişim verdiğinizde sorun yoktur, ancak SmokeLoader sizden izin istemez. Bilgisayarınıza bağlandıktan sonra suçlular, istediklerini yapmakta özgürdürler – dosyalarınızı çalmak, mesajlarınıza göz atmak, kişisel verileri toplamak vb. Kötü amaçlı yazılımlar genellikle ek bir veri hırsızı getirir – sizin hakkınızda mevcut tüm bilgileri toplamak için yapılmış bir virüs. Ancak, arka kapıların çok daha yaygın bir kullanımı botnet oluşturmaktır. Bundan sonra, enfekte olmuş bilgisayarların ağı, çeşitli web sitelerinde DDoS saldırıları gerçekleştirmek veya oy sonuçlarını şişirmek için kullanılabilir.

Arka Kapı Özeti:

| Adı | SmokeLoader Arka Kapı |

| Tespit | Trojan:Win32/SmokeLoader |

| Hasar | Çeşitli kötü amaçlı işlemleri gerçekleştirmek için işletim sistemine erişim sağlar. |

| Benzer | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| Düzeltme Aracı | Sisteminizin SmokeLoader arka kapı tarafından etkilenip etkilenmediğini görün |

SmokeLoader Arka Kapı’nın Özel Özellikleri

- İkilik muhtemelen şifrelenmiş veya sıkıştırılmış veri içerir. Bu durumda, şifreleme, virüs kodunu antivirüslerden ve virüs analistlerinden gizlemenin bir yoludur.

- Yürütülebilir dosya UPX kullanılarak sıkıştırılmıştır;

- Anormal ikili özellikler. Bu, virüs kodunu antivirüslerden ve virüs analistlerinden gizlemenin bir yoludur.

Kısaca Arka Kapılar Hakkında

Arka kapılar, hem ayrı hem de entegre formlarda edinilebilen virüslerdir. Ünlü bir geliştiriciden olan bir meşru programın, birinin bilgisayarınıza bağlanmasını sağlayan bir yeteneğe sahip olduğunu keşfedebilirsiniz. Bu kişi programın geliştiricilerinden mi yoksa üçüncü bir kişi mi olduğunu kimse bilemez. Ancak, bu ayrıntının meşru bir programda bulunduğu ortaya çıktığında oluşan skandal muhtemelen gözden kaçmaz. Ayrıca, Intel CPU’larında donanım tabanlı bir arka kapı olduğuna dair dedikodular da bulunmaktadır.

Trojan:Win32/SmokeLoader Tehlikeli mi?

Daha önce belirttiğim gibi, zararsız kötü amaçlı yazılım yoktur. Ve Trojan:Win32/SmokeLoader da bir istisna değil. Bu arka kapı, tanıtıldıktan hemen sonra çok fazla zarar vermez. Ancak, rastgele bir forum veya web sayfasına rastladığınızda ve IP adresinizin bir DDoS saldırısı nedeniyle yasaklandığını gördüğünüzde oldukça kötü bir sürpriz olabilir. Ancak, bu sizin için önemli değilse bile – başkalarının kolayca bilgisayarınıza erişebileceğini, sohbetlerinizi okuyabileceğini, belgelerinizi açabileceğini ve ne yaptığınızı izleyebileceğinizi bilmek hiç olumlu bir durum değil, değil mi?

Genellikle Trojan:Win32/SmokeLoader virüsüne ek olarak bulunan casus yazılım, en hızlı şekilde kaldırmanız gereken bir başka neden olabilir. Günümüzde kullanıcı bilgileri son derece değerli olduğunda, hırsızlara böyle bir şans vermek oldukça aptalca olur. Casus yazılım, finansal bilgilerinizi bir şekilde çalmayı başarırsa daha da kötüdür. Birikim hesabınızdaki sıfırı görmek benim görüşüme göre en kötü kabus.

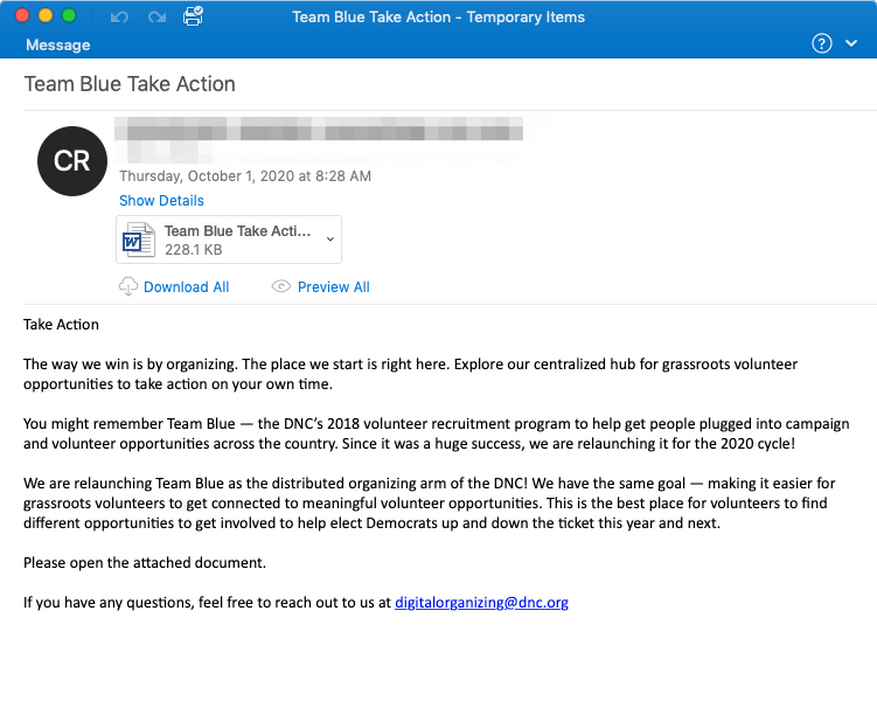

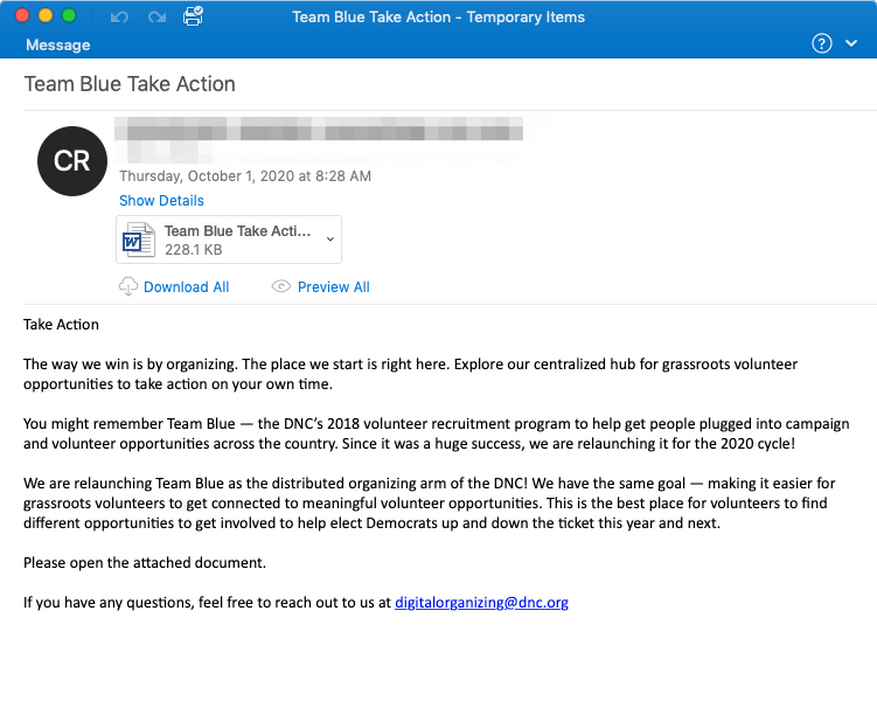

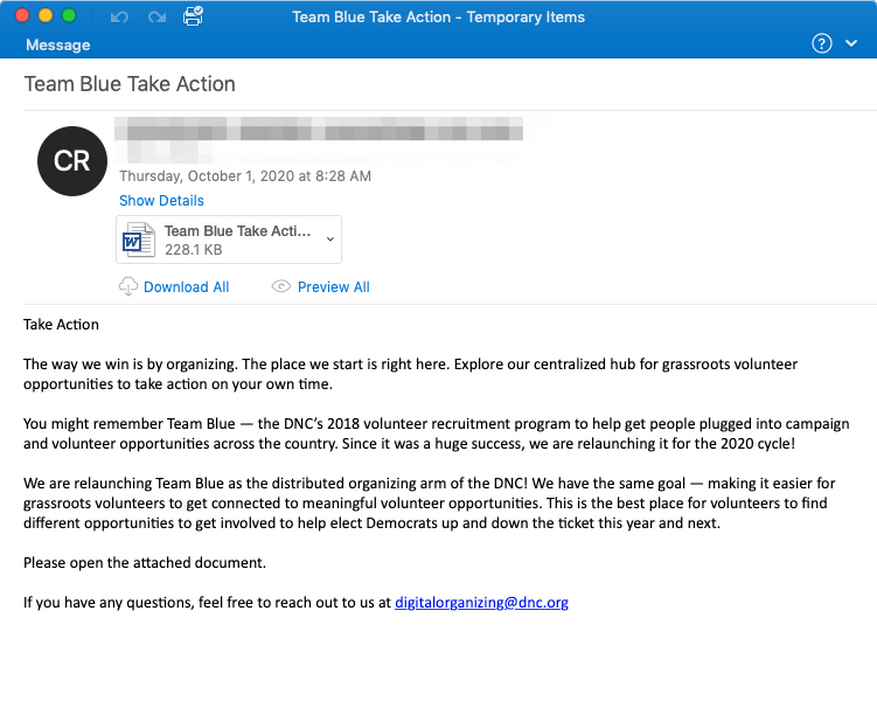

SmokeLoader Malware’in Yayılması

SmokeLoader’ın ana yayılma yöntemleri eposta spamı, korsan yazılım ve keygenler temeline dayanmaktadır. İlk yöntem yaygındır, çünkü daha kolay ve hala oldukça etkilidir. Bu durumda, kötü amaçlı e-posta ekine gizlenir – genellikle bir MS Word veya MS Excel dosyası. Bu dosya makrolar içerir ve makroların çalıştırılmasına izin verirseniz, bir komut sunucusuna bağlanır ve yükü alır (aslında sadece bir SmokeBot). Bununla birlikte, analistler SmokeLoader’ın genellikle böyle bir iletiye eklenen kötü amaçlı bağlantı aracılığıyla geldiğini söylüyor. Bağlantıdaki site, bir açık içerebilir, özellikle bir çapraz-site betik enjeksiyonu tekniği.

E-posta spam örneği. Dosya kötü amaçlı makro içeriyor

Kısaca Arka Kapılar Hakkında

Arka kapılar, hem ayrı hem de entegre formlarda edinilebilen virüslerdir. Ünlü bir geliştiriciden olan bir meşru programın, birinin bilgisayarınıza bağlanmasını sağlayan bir yeteneğe sahip olduğunu keşfedebilirsiniz. Bu kişi programın geliştiricilerinden mi yoksa üçüncü bir kişi mi olduğunu kimse bilemez. Ancak, bu ayrıntının meşru bir programda bulunduğu ortaya çıktığında oluşan skandal muhtemelen gözden kaçmaz. Ayrıca, Intel CPU’larında donanım tabanlı bir arka kapı olduğuna dair dedikodular da bulunmaktadır.

Trojan:Win32/SmokeLoader Tehlikeli mi?

Daha önce belirttiğim gibi, zararsız kötü amaçlı yazılım yoktur. Ve Trojan:Win32/SmokeLoader da bir istisna değil. Bu arka kapı, tanıtıldıktan hemen sonra çok fazla zarar vermez. Ancak, rastgele bir forum veya web sayfasına rastladığınızda ve IP adresinizin bir DDoS saldırısı nedeniyle yasaklandığını gördüğünüzde oldukça kötü bir sürpriz olabilir. Ancak, bu sizin için önemli değilse bile – başkalarının kolayca bilgisayarınıza erişebileceğini, sohbetlerinizi okuyabileceğini, belgelerinizi açabileceğini ve ne yaptığınızı izleyebileceğinizi bilmek hiç olumlu bir durum değil, değil mi?

Genellikle Trojan:Win32/SmokeLoader virüsüne ek olarak bulunan casus yazılım, en hızlı şekilde kaldırmanız gereken bir başka neden olabilir. Günümüzde kullanıcı bilgileri son derece değerli olduğunda, hırsızlara böyle bir şans vermek oldukça aptalca olur. Casus yazılım, finansal bilgilerinizi bir şekilde çalmayı başarırsa daha da kötüdür. Birikim hesabınızdaki sıfırı görmek benim görüşüme göre en kötü kabus.

SmokeLoader Malware’in Yayılması

SmokeLoader’ın ana yayılma yöntemleri eposta spamı, korsan yazılım ve keygenler temeline dayanmaktadır. İlk yöntem yaygındır, çünkü daha kolay ve hala oldukça etkilidir. Bu durumda, kötü amaçlı e-posta ekine gizlenir – genellikle bir MS Word veya MS Excel dosyası. Bu dosya makrolar içerir ve makroların çalıştırılmasına izin verirseniz, bir komut sunucusuna bağlanır ve yükü alır (aslında sadece bir SmokeBot). Bununla birlikte, analistler SmokeLoader’ın genellikle böyle bir iletiye eklenen kötü amaçlı bağlantı aracılığıyla geldiğini söylüyor. Bağlantıdaki site, bir açık içerebilir, özellikle bir çapraz-site betik enjeksiyonu tekniği.

E-posta spam örneği. Dosya kötü amaçlı makro içeriyor

Kısaca Arka Kapılar Hakkında

Arka kapılar, hem ayrı hem de entegre formlarda edinilebilen virüslerdir. Ünlü bir geliştiriciden olan bir meşru programın, birinin bilgisayarınıza bağlanmasını sağlayan bir yeteneğe sahip olduğunu keşfedebilirsiniz. Bu kişi programın geliştiricilerinden mi yoksa üçüncü bir kişi mi olduğunu kimse bilemez. Ancak, bu ayrıntının meşru bir programda bulunduğu ortaya çıktığında oluşan skandal muhtemelen gözden kaçmaz. Ayrıca, Intel CPU’larında donanım tabanlı bir arka kapı olduğuna dair dedikodular da bulunmaktadır.

Trojan:Win32/SmokeLoader Tehlikeli mi?

Daha önce belirttiğim gibi, zararsız kötü amaçlı yazılım yoktur. Ve Trojan:Win32/SmokeLoader da bir istisna değil. Bu arka kapı, tanıtıldıktan hemen sonra çok fazla zarar vermez. Ancak, rastgele bir forum veya web sayfasına rastladığınızda ve IP adresinizin bir DDoS saldırısı nedeniyle yasaklandığını gördüğünüzde oldukça kötü bir sürpriz olabilir. Ancak, bu sizin için önemli değilse bile – başkalarının kolayca bilgisayarınıza erişebileceğini, sohbetlerinizi okuyabileceğini, belgelerinizi açabileceğini ve ne yaptığınızı izleyebileceğinizi bilmek hiç olumlu bir durum değil, değil mi?

Genellikle Trojan:Win32/SmokeLoader virüsüne ek olarak bulunan casus yazılım, en hızlı şekilde kaldırmanız gereken bir başka neden olabilir. Günümüzde kullanıcı bilgileri son derece değerli olduğunda, hırsızlara böyle bir şans vermek oldukça aptalca olur. Casus yazılım, finansal bilgilerinizi bir şekilde çalmayı başarırsa daha da kötüdür. Birikim hesabınızdaki sıfırı görmek benim görüşüme göre en kötü kabus.

SmokeLoader Malware’in Yayılması

SmokeLoader’ın ana yayılma yöntemleri eposta spamı, korsan yazılım ve keygenler temeline dayanmaktadır. İlk yöntem yaygındır, çünkü daha kolay ve hala oldukça etkilidir. Bu durumda, kötü amaçlı e-posta ekine gizlenir – genellikle bir MS Word veya MS Excel dosyası. Bu dosya makrolar içerir ve makroların çalıştırılmasına izin verirseniz, bir komut sunucusuna bağlanır ve yükü alır (aslında sadece bir SmokeBot). Bununla birlikte, analistler SmokeLoader’ın genellikle böyle bir iletiye eklenen kötü amaçlı bağlantı aracılığıyla geldiğini söylüyor. Bağlantıdaki site, bir açık içerebilir, özellikle bir çapraz-site betik enjeksiyonu tekniği.

E-posta spam örneği. Dosya kötü amaçlı makro içeriyor

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() İngilizce

İngilizce ![]() Almanca

Almanca ![]() Japonca

Japonca ![]() İspanyolca

İspanyolca ![]() Portekizce, Brezilya

Portekizce, Brezilya ![]() Fransızca

Fransızca ![]() Klasik Çince

Klasik Çince ![]() Kore dili

Kore dili ![]() Endonezya dili

Endonezya dili ![]() Hintçe

Hintçe ![]() İtalyanca

İtalyanca