RedLine Stealer, enfekte olan sistemden çeşitli kişisel bilgileri yakalamayı amaçlayan kötü amaçlı bir programdır. Stand-alone kötü amaçlı yazılım olarak da yayılabileceği gibi, bazı diğer kötü amaçlı uygulamalarla birlikte de yayılabilir. Bu kötü amaçlı yazılım bir bankacılık stealer örneğidir. Ancak, farklı tarayıcılara girerek farklı bilgi kategorilerini ele geçirebilir.

Hırsız kötü amaçlı yazılım nedir?

Stealer, enfekte olan makineden belirli veri türlerini ele geçirmeyi hedefleyen bir kötü amaçlı yazılım türüdür. Bu kötü amaçlı yazılım sınıfı bazen casus yazılımla karıştırılır, ancak casus yazılımı sistemden alabileceği her şeyi alır. Bu arada, bazı stealers belirli dosyaları veya belirli bir biçimdeki dosyaları bile arayabilir – örneğin AutoCAD planları veya Maya projeleri gibi. Bu onları daha etkili yapar, ancak başarılı olmak için daha fazla beceri ve kontrol gerektirirler.

Stealers, etkinlikleri büyük ölçüde tespit edilmeden sistemde ne kadar kalırlarsa, o kadar etkili olmaya çalışırlar. Elbette, belirli örnekler temel işlemlerini gerçekleştirir ve sonra kendiliğinden yok olur. Ancak, tespit edilene kadar veya C&C sunucusundan kendini yok etme komutu alana kadar çalışmaya devam edenler de vardır C&C sunucusundan.

RedLine Stealer işlevselliği

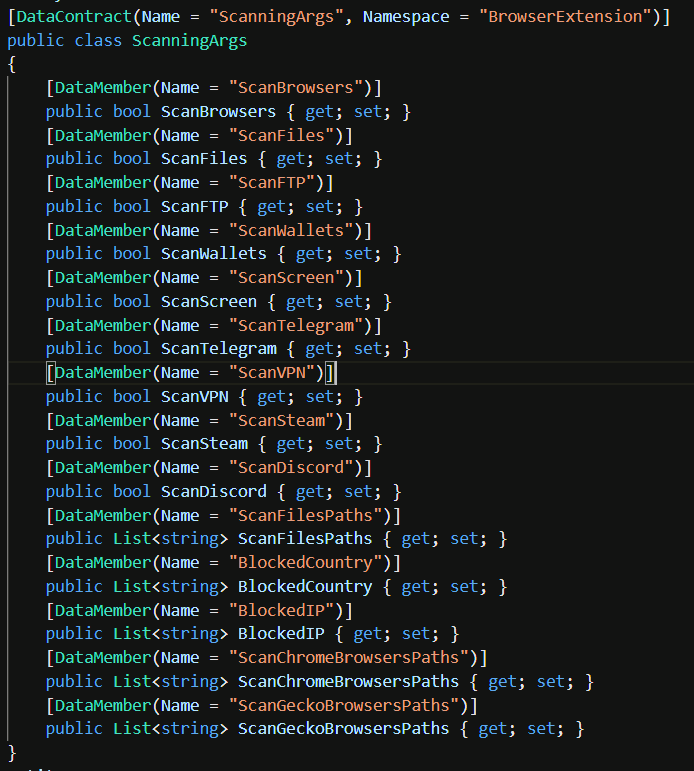

RedLine Stealer genellikle bankacılık kimlik bilgileri için hedeflenen bir bankacılık hırsızı gibi davranır. Bu ihtiyacı karşılamak için, RedLine, Chromium, Gecko tabanlı ve diğerleri de dahil olmak üzere herhangi bir tarayıcıda derinlemesine arama yapma yeteneğine sahiptir. Ancak, bankacılık verilerinin yanı sıra, tarayıcıda saklanan çerezleri ve parolaları da ele geçirir. Yine de, pek çok popüler tarayıcı bunları düz metin biçiminde saklamadığından, daha çok alternatif uygulama kullanıcılarına yöneliktir.

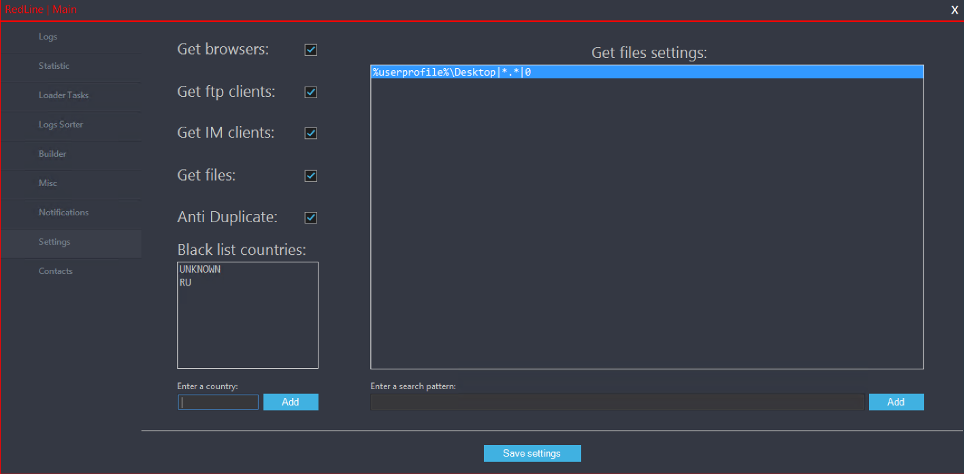

RedLine Stealer’ın idari paneli

Ancak web tarayıcıları, o hırsız için bilgi kaynağı olan tek kaynak değildir. RedLine kötü amaçlı yazılım, Telegram, Discord ve Steam gibi çeşitli uygulamalar için cihazı tarar. Ayrıca, FTP/SCP ve VPN bağlantılarının kimlik bilgilerini ele geçirmeyi hedefler. Ters mühendislik yoluyla kurtarılan kodu, kripto cüzdanlarını tarama ve ardından bilgilerini çalma yeteneğini de gösterir.

Bir işlem sonunda, RedLine, işletim sistemi sürümü, yüklü donanım, yazılım listesi, IP adresi vb. hakkında detaylı bilgileri toplar. Ardından, toplanan tüm bilgilerin paketi ScanResult klasöründe depolanır. Bu, hırsız yürütülebilir dosyasının aynı dizininde oluşturulur.

RedLine Teknik Analiz

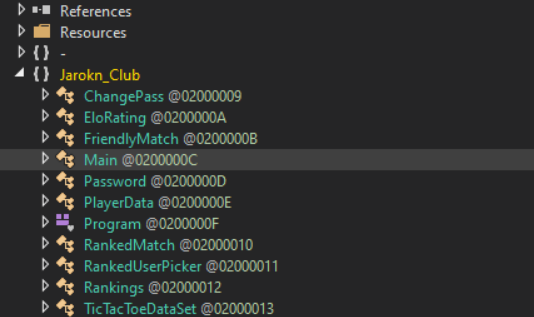

Hedef makineye ulaştıktan sonra, RedLine kötü amaçlı yazılımı tek bir işlem – Trick.exe ve tek bir konsol penceresi örneği başlatır. Kısa süre sonra, newlife957[.]duckdns[.]org[:]7225 adresindeki komut ve kontrol sunucusuyla bağlantı kurar. İlk kodun oldukça yasal fonksiyonları içerdiği değerlendirilir ve muhtemelen gerçek bir programdan alınmıştır. Kötü amaçlı içerik, ilk kodun işlevselliği yoluyla dinamik olarak indirilir. Bu gibi bir hile, ilk erişimden sonra sistem içindeki anti-kötü amaçlı yazılım çözümlerinin devre dışı bırakılması için zaman kazanmak için kullanılır.

RedLine kodundaki TicTacToe referansları

Kötü amaçlı yük yüklendikten sonra, kötü amaçlı yazılım ilk olarak PC’nin IP adresini kontrol eder. Bunun için api[.]ip[.]sb sitesini kullanır. İç siyah listeleri ile çelişki yoksa – başlatılamayan ülkeler ve IP adresleri – kötü amaçlı yazılım ileri işlemlere devam eder. RedLine, yapılandırmadan sonra aldığı liste takip edilerek adım adım ortamı tarar.

Virüs bulaşmış bilgisayarda çalınacak öğeler için tarama sırası

Ardından, saldırılan sistemden alınan bilgileri içeren bir log dosyası oluşturur. Veri çıkarma aşamasında kötü amaçlı yazılımın veri şifrelemesi özellikleri nedeniyle tüm ayrıntıları görmek mümkün değildir. Ancak veri türleri açıkça görülebilir, bu nedenle bu kötü amaçlı yazılımın ne tür bilgileri şebekelerle paylaştığını bekleyebilirsiniz.

RedLine Stealer tarafından toplanan veri türleri

| İşlev adı | Açıklama |

|---|---|

| ScannedBrowser | Tarayıcı adı, kullanıcı profili, oturum açma kimlik bilgileri ve çerezler |

| FtpConnections | Hedef makinede bulunan FTP bağlantıları hakkında ayrıntılar |

| GameChatFiles | Bulunan herhangi bir oyunla ilgili oyun içi sohbet dosyaları |

| GameLauncherFiles | Yüklü oyun başlatıcıların listesi |

| InstalledBrowsers | Yüklü tarayıcıların listesi |

| MessageClientFiles | Hedef makinede bulunan mesajlaşma istemcilerinin dosyaları |

| City | Tespit edilen şehir |

| Country | Tespit edilen ülke |

| File Location | Kötü amaçlı yazılım .exe dosyasının çalıştırıldığı yol |

| Hardware | Kurulu donanım hakkında bilgi |

| IPv4 | Kurban bilgisayarın genel IPv4 IP adresi |

| Language | İşletim sistemi dili |

| ScannedFiles | Sistemde bulunan muhtemelen değerli dosyalar |

| ScreenSize | Hedef sistemin ekran çözünürlüğü |

| İşlev adı | Açıklama |

|---|---|

| ScannedWallets | Sistemde bulunan cüzdanlar hakkında bilgi |

| SecurityUtils | Tespit edilen tüm antivirüs programlarının listesi ve durumu |

| AvailableLanguages | Hedef bilgisayardaki işletim sistemi sürümü tarafından desteklenen diller |

| MachineName | Hedef makinenin adı |

| Monitor | Yürütme anındaki ekranın ekran görüntüsü |

| OSVersion | İşletim sistemi sürümü hakkında bilgi |

| Nord | NordVPN için Kimlik Bilgileri |

| Open | OpenVPN için Kimlik Bilgileri |

| Processes | Sistemde çalışan işlemlerin listesi |

| SeenBefore | Raporun yeni bir kurbanla mı yoksa daha önce saldırıya uğrayan bir kurbanla mı ilgili olduğunu kontrol edin |

| TimeZone | Saldırıya uğrayan bilgisayarın saat dilimi |

| ZipCode | Mağdurun Posta Kodu |

| Softwares | Saldırıya uğrayan bilgisayarda yüklü programların listesi |

| SystemHardwares | PC yapılandırması hakkında ayrıntılar |

Farklı araştırmalar, RedLine’ın hedef aldığı tarayıcılarla tamamen uyumlu olmadığını göstermektedir. En büyük etkililik, Chrome, Opera, Chromium ve Chromodo tarayıcılarında gözlemlenir. Chromium’dan farklı motorlara dayalı uygulamalar arasında Çince bir WebKit tabanlı 360Browser bulunmaktadır. Gecko motorlu web tarayıcıları – Firefox, Waterfox vb. – de savunmasızdır, ancak hırsızlık yapılan verilerin çıkarılması sırasında stealer bazen sorunlar yaşar.

RedLine kötü amaçlı yazılımı sistemde uzun süre kalmayı hedefler. Birçok hırsız, artık çalınacak veri kalmadığında kendini otomatik olarak kaldırır. Bu arada, bu stealer bir casus yazılım mekanizması sunar: operatörü tarafından kendini yok etmek üzere sipariş verilebilir, ancak içeride herhangi bir zamanlayıcı yoktur.

RedLine Stealer IoC

| Gösterge | Tip | Açıklama |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hash | SHA-256 hash – gizleme (tespit edilmemiş) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hash | Kötü amaçlı yazılım parçasının SHA-256 karması |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hash | Kötü amaçlı yazılım parçasının SHA-256 karması |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hash | Kötü amaçlı yazılım parçasının SHA-256 karması |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hash | Sistem bilgisi yakalayıcısının SHA-256 karması |

Vahşi doğada yaygın RedLine varyantları tespit edildi

RedLine Stealer Dağıtımı

Daha önce de belirttiğim gibi, RedLine Stealer tek başına bir kötü amaçlı yazılım olarak ve diğer virüslerle birlikte bir paket halinde gelebilir. Siber suçlular için uygun olduğundan ve internet üzerinden bile kolayca satın alınabildiğinden, son zamanlarda etkinliği hızla arttı. Örneğin, geliştiricilerinin Telegram messenger’da bu kötü amaçlı yazılımın farklı abonelik türleri altında sunulduğu bir grubu var. Hırsız olağanüstü bir işlevselliğe sahip olduğundan, bu teklifler asla bayatlamıyor.

Telegram Messenger’da RedLine pazarlama botu

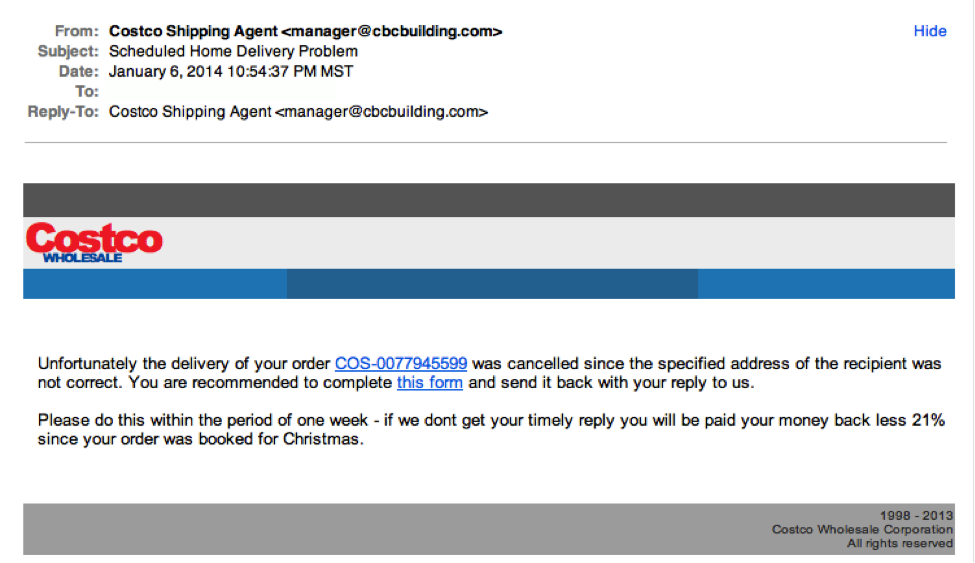

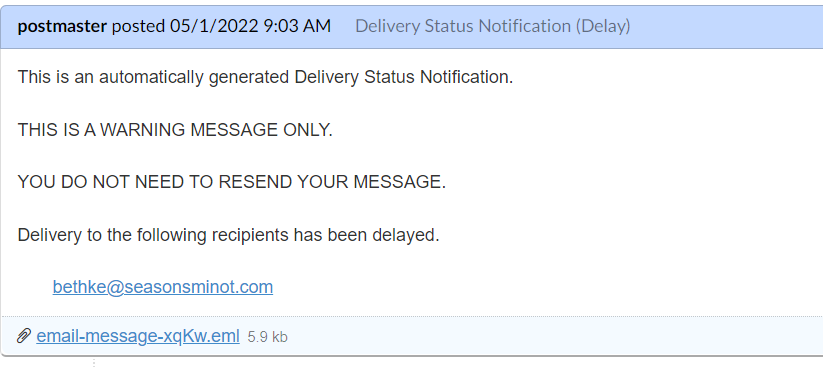

Bağımsız bir formda, RedLine Stealer genellikle e-posta dolandırıcılığı yoluyla yayılır. Alternatif olarak, Discord, Telegram, Steam ve çatlak uygulamalar gibi bazı popüler programların kurulum dosyaları gibi görünerek de gizlenebilir. Özel bir durumda, RedLine bir tarayıcı uzantısı olarak ortaya çıktı ve indirme bağlantısı bir YouTube video açıklamasına yerleştirildi. Ancak, e-posta dolandırıcılığı mesajları kötü amaçlı yazılım dağıtımının en güçlü ve popüler biçimleri arasında kalmaya devam ediyor – ve RedLine Stealer bir istisna değildir.

Tipik bir oltalama e-postası örneği

Diğer kötü amaçlı yazılımlarla birlikte yayılmaya geldiğinde, RedLine genellikle farklı fidye yazılımı örnekleriyle eşleştirilir. Ancak, paket içi yayılmanın en büyük payı RedLine Djvu fidye yazılımı ile birleştiğinde ortaya çıkar. Aslında, bu fidye yazılımı sadece bu hırsız değil, aynı zamanda 2 başka kötü amaçlı yazılım – SmokeLoader backdoor ve Vidar hırsızı özelliklerini de içerir. Bu gibi bir paket, tüm değerli verileri alabilir ve bilgisayarı diğer kötü amaçlı yazılımlarla dolabilir. Ve fidye yazılımını unutmayın – bu şey zaten dosyalarınızda bir karmaşa yaratacaktır.

Djvu fidye yazılımı nedir?

STOP/Djvu fidye yazılımı, çoğunlukla bireylere yönelik terör estiren uzun süreli bir siber suçlu grubunun dikkate değer bir örneğidir. Belirli bir zamanda toplam fidye yazılımı gönderimlerinin %75’inden fazlasını elde ederek, fidye yazılımı pazarında hakim bir konuma hızla ulaştılar. Bugünlerde, böylesine büyük bir hız kaybettiler ancak hala her zamanki kadar tehlikeliler. Kullanıcı cihazına getirdiği ek kötü amaçlı yazılımın, yeni kurban sayısındaki düşüşü telafi etmek için gerektiği olasıdır. Daha önce Azorult hırsızını kullanıyorlardı ancak sonra yukarıda bahsettiğimiz kötü amaçlı yazılıma geçtiler.

Nasıl korunursunuz?

Yayılma yollarını bilmek size bunu önleme konusunda büyük bir talimat verir. E-posta spam’lerine karşı koyma yöntemleri iyi bilinmektedir ve çok çeşitli olası yaklaşımlara sahiptir. Meşru bir uygulama kılığına girerek yayılan kötü amaçlı yazılımlar da aynıdır. Benzersiz ve ara sıra kullanılan yöntemler kaçınılması en zor olanlardır, ancak yine de mümkündür.

Spam e-postaları gerçek mesajlardan kolayca ayırt edilebilir. Hemen hemen her şüpheli mesaj, size tanıdık bir gerçek şirket veya göndericiyi taklit etmeye çalışır. Ancak, gönderen adresini sahtekarlık yapamazlar ve o mektubu bekleyip beklemediğinizi öngöremezler. Aslında, önceden yapılan phishing sayesinde alabileceğiniz e-postaları bile bildikleri durum oldukça nadirdir. Bu nedenle, almanız gerekmeyen garip bir mektup ve gönderenin alışılmadık bir adresi görüyorsanız, sizi kandırmaya çalışan biri olduğunu gösterir. Bilgiler size inandırıcı geliyorsa, gidip elle kontrol etmeniz daha iyi olur.

Tipik bir yem e-postası örneği. Ekli dosya kötü amaçlı yazılım içeriyor

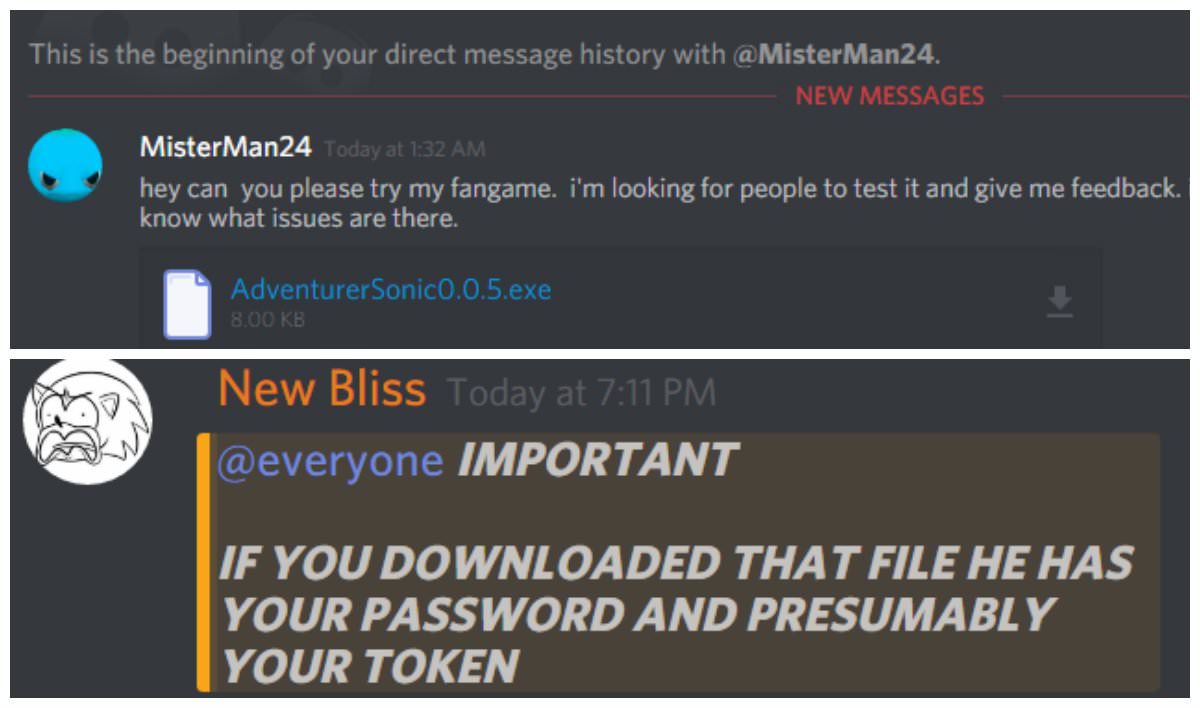

Sahte uygulama yükleyicileri, çok fazla dikkat gerektirmez ancak kuralları takip etmenizi gerektirir. Örneğin, bu sahte uygulamalar, Discord veya Reddit gibi çevrimiçi topluluklarda yaygın olarak yayılır. Bunları kullanmak risklidir, özellikle aynı yükleyiciyi resmi siteden ücretsiz olarak alabileceğiniz zaman. Çatlamış programlar söz konusu olduğunda, hatırlamanız gereken bir şey vardır – güneş altında hiçbir şey ücretsiz değildir. Kırılmış görünebilir ve göndericiden emin olsanız bile, dosyayı kötü amaçlı yazılım yazılımıyla kontrol etmek daha iyidir. Uygulama çatlatma yoluyla para kazanmanın büyük bir cazibesi var – hackerlar zaten yasayı çiğniyorlar. Başka bir çözüm, yazılımın orijinal kopyalarını kullanmaktır – ücretli ve satıcının web sitesinden indirilir.

Discord aracılığıyla yayılan kötü amaçlı yazılım örneği

Tricky yollarını tahmin etmek ve proaktif olarak tespit etmek neredeyse imkansızdır. Ancak, dosyalar ve uzantılar kendilerini otomatik olarak başlatmayacaktır. Emin olmadığınız bir durum gördüğünüzde, en iyi karar güçlü bir güvenlik çözümü ile tam bir tarama başlatmaktır. Modern bir tarama sistemi ile donatılmışsa, insan gözüyle görülemeyen olağandışı etkinlikleri kesinlikle tespit edecektir.

User Review

( votes) ![]() İngilizce

İngilizce ![]() Almanca

Almanca ![]() Japonca

Japonca ![]() İspanyolca

İspanyolca ![]() Portekizce, Brezilya

Portekizce, Brezilya ![]() Fransızca

Fransızca ![]() Klasik Çince

Klasik Çince ![]() Kore dili

Kore dili ![]() Endonezya dili

Endonezya dili ![]() Hintçe

Hintçe ![]() İtalyanca

İtalyanca